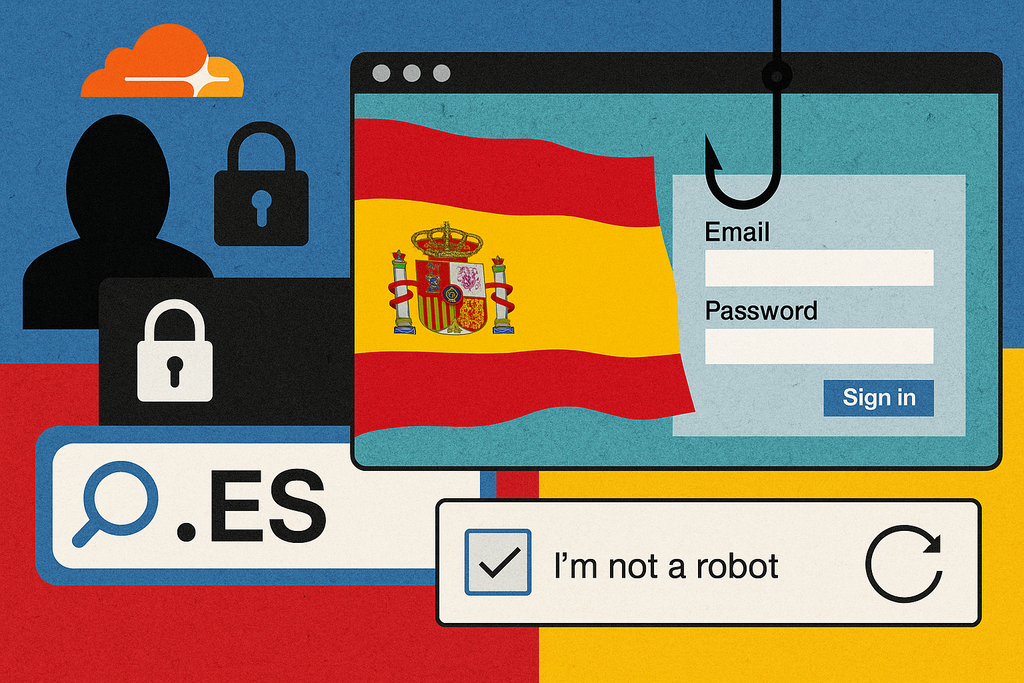

La 'marca España' en Internet se enfanga con ciberestafas: se dispara el uso de dominios .es para campañas de phishing

Publicado el 07/07/2025 por Diario Tecnología Artículo original

En los últimos meses, la comunidad de profesionales de la ciberseguridad ha presenciado un fenómeno inesperado: la repentina multiplicación del uso de dominios españoles '.es' para perpetrar campañas de phishing a gran escala. De hecho, investigaciones recientes de la firma Cofense revelan que estos dominios han pasado de considerarse relativamente seguros a convertirse en uno de los principales vehículos para el robo de credenciales y la distribución de malware.

Una escalada sin precedentes

Entre el cuarto trimestre de 2024 y el primer trimestre de 2025, los ataques de phishing basados en dominios '.es' se multiplicaron por 19, lo que ha llevado al dominio español a posicionarse como el tercero más utilizado en campañas maliciosas, solo por detrás de los omnipresentes 'com' y '.ru'.

Tradicionalmente, los dominios con código de país (ccTLD), como '.es', eran considerados de bajo riesgo debido a sus mayores restricciones de registro y a la dificultad para adquirirlos de forma masiva. Sin embargo, esto parece haber cambiado para los dominios de nuestro país.

¿Qué está pasando con los dominios .es?

De acuerdo con Cofense, hasta mayo de 2025 se identificaron más de 1.373 subdominios maliciosos bajo 447 dominios '.es', lo que pone en evidencia una explotación sistemática y masiva.

El 99% de estas actividades están centradas en el phishing de credenciales, con el objetivo de robar nombres de usuario y contraseñas de servicios corporativos. El otro 1% involucra la distribución de malware, especialmente troyanos de acceso remoto (RATs) como ConnectWise RAT, Dark Crystal y XWorm.

Además, a diferencia de campañas anteriores donde ciertos grupos organizados protagonizaban claramente las campañas de ciberestafa, el uso del dominio '.es' parece haberse extendido entre una amplia variedad de actores maliciosos, lo que sugiere una técnica generalizada en lugar de una operación especializada.

¿A qué marcas están suplantando?

Microsoft es, con diferencia, la marca más utilizada como señuelo en estas campañas: aparece en el 95% de los casos. Los correos electrónicos fraudulentos simulan comunicaciones de Outlook, Microsoft 365 o accesos a portales corporativos. Otras marcas imitadas, aunque en menor medida, incluyen Adobe, Google y DocuSign.

Los correos suelen estar bien elaborados, con asuntos que abordan temas laborales como mensajes de Departamentos de RR.HH., recibos de documentos o notificaciones urgentes, todos ellos diseñados para parecer legítimos.

Cloudflare en el punto de mira

Un hallazgo particularmente llamativo es que el 99% de los dominios 'es' utilizados en estas campañas están alojados en la infraestructura de Cloudflare. Además, muchas páginas fraudulentas emplean el sistema Cloudflare Turnstile CAPTCHA, lo cual añade un nivel de credibilidad y dificulta la detección por parte de los usuarios.

Esto plantea interrogantes sobre si la facilidad para desplegar sitios mediante herramientas como Cloudflare Pages ha facilitado el trabajo a los atacantes, o si existen lagunas en el control de abusos en dicha plataforma.

Subdominios aleatorios y detección

Los subdominios utilizados suelen estar generados aleatoriamente, lo cual dificulta su identificación mediante patrones tradicionales. Algunos ejemplos citados por Cofense incluyen:

ag7sr[.]fjlabpkgcuo[.]esgymi8[.]fwpzza[.]esmd6h60[.]hukqpeny[.]es

La ausencia de nombres reconocibles o semánticamente coherentes hace que estas URLs pasen inadvertidas para usuarios desprevenidos, aunque podría llevar a que sean detectadas más fácilmente por filtros automatizados.

Vía | The Register & SiliconAngle

Imagen | Marcos Merino mediante IA

utm_campaign=07_Jul_2025"> Marcos Merino .