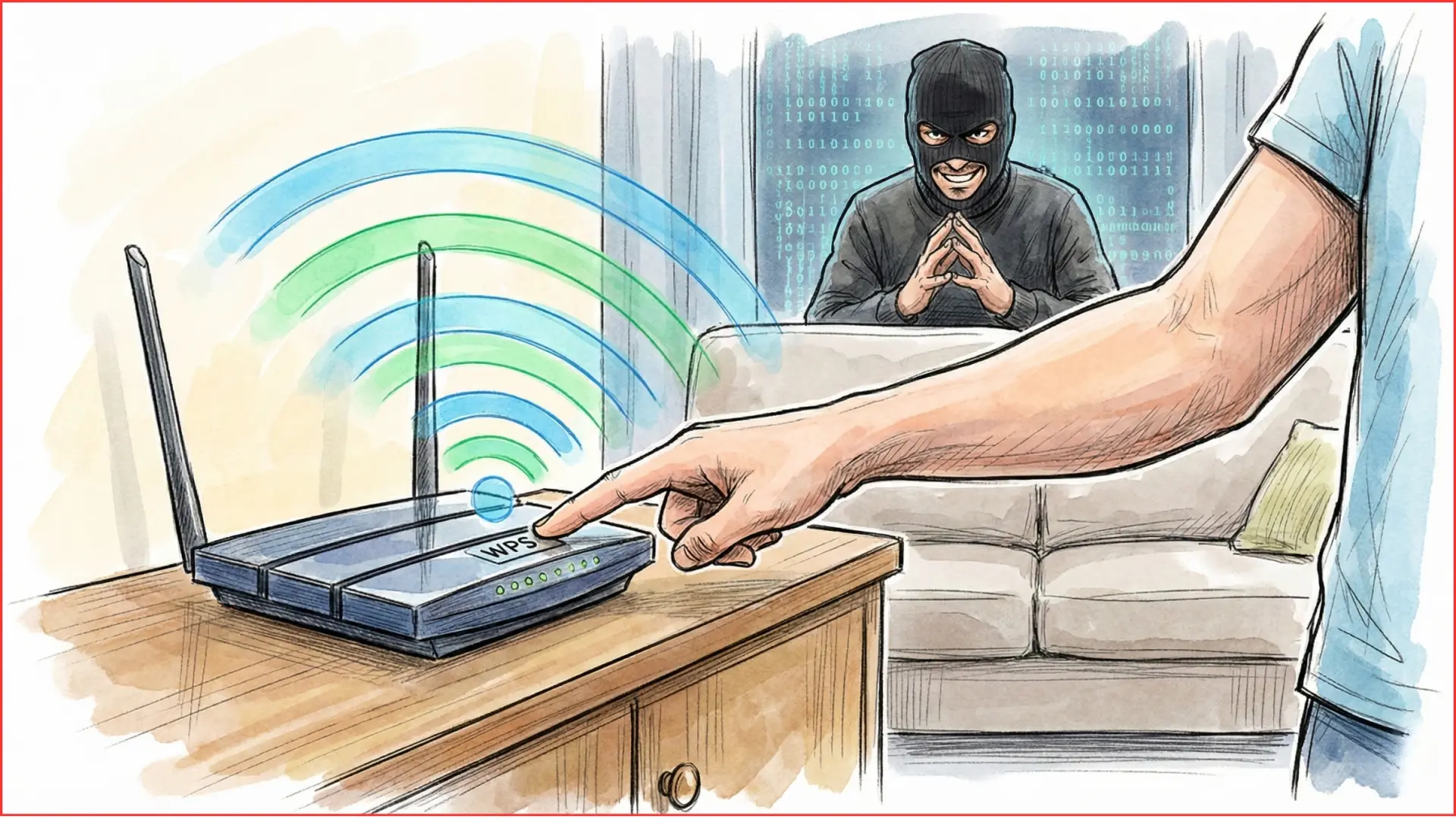

En la era digital actual, la seguridad de nuestra red WiFi doméstica se ha convertido en una preocupación primordial. Confiamos en ella para conectar desde nuestros teléfonos y ordenadores hasta los electrodomésticos inteligentes y sistemas de seguridad. La primera línea de defensa, y la más obvia para muchos, es una contraseña robusta: una combinación larga, alfanumérica, con caracteres especiales, que nos hace sentir invulnerables ante intrusos. Nos esforzamos en crearla, en recordarla, o en almacenarla de forma segura. Sin embargo, ¿qué pasaría si te dijera que, a pesar de todos tus esfuerzos por blindar esa contraseña, existe una puerta trasera en tu router que podría dejarte completamente expuesto con solo pulsar un botón, o incluso sin que nadie lo pulse? Este escenario, lejos de ser ciencia ficción, es una realidad para millones de usuarios, y el protagonista de esta vulnerabilidad es un pequeño, a menudo ignorado, pero increíblemente peligroso, botón: el WPS.

Es un hecho innegable que la comodidad ha sido, en muchas ocasiones, el peor enemigo de la seguridad. Y el sistema Wi-Fi Protected Setup (WPS) es un claro ejemplo de ello. Diseñado con la mejor de las intenciones para simplificar el proceso de conexión a una red inalámbrica, terminó introduciendo una de las brechas de seguridad más notorias y explotables en los routers modernos. Este artículo desglosará por qué la seguridad de tu router va mucho más allá de una contraseña fuerte y cómo ese modesto botón, o la función que representa, podría estar comprometiendo toda tu red. Mi objetivo es que, al finalizar esta lectura, no solo comprendas el riesgo, sino que también tomes las medidas necesarias para proteger tu hogar digital.

La fortaleza ilusoria de una contraseña robusta

Cuando configuramos una nueva red WiFi, o incluso cuando el técnico de nuestra operadora nos instala el router, una de las primeras recomendaciones es cambiar la contraseña por defecto. Y con razón. Las contraseñas de fábrica suelen ser predecibles, cortas o basadas en el modelo del dispositivo, lo que las convierte en blancos fáciles para ataques de diccionario o de fuerza bruta. Por ello, la cultura de la ciberseguridad nos ha inculcado la importancia de utilizar contraseñas "fuertes": aquellas que combinan letras mayúsculas y minúsculas, números y símbolos, y que tienen una longitud considerable, preferiblemente superior a los 12-16 caracteres. Esta es, sin duda, una práctica excelente y una base fundamental para la seguridad de cualquier sistema.

Una contraseña robusta eleva exponencialmente el tiempo y los recursos computacionales que un atacante necesitaría para descifrarla mediante métodos tradicionales. Un ataque de fuerza bruta contra una contraseña WPA2/WPA3 bien construida podría llevar años, incluso décadas, con equipos convencionales. Esto nos da una falsa sensación de seguridad, una tranquilidad que nos hace pensar que hemos cubierto todos los frentes. Nos centramos en proteger esa "puerta principal" con la cerradura más sofisticada, pero a menudo olvidamos que podría haber una ventana abierta, o incluso una puerta trasera oculta, que anula por completo la protección de esa cerradura principal. Y en el contexto de nuestra red WiFi, esa puerta trasera a menudo se llama WPS.

Es importante reconocer que, si bien una contraseña fuerte es indispensable, no es la única pieza del rompecabezas de la seguridad. Depender exclusivamente de ella es como construir una fortaleza con muros inexpugnables, pero dejar una trampilla sin vigilancia en el sótano. Para profundizar en la creación de contraseñas realmente seguras, recomiendo consultar guías como esta: Crear y gestionar contraseñas seguras.

¿Qué es el botón WPS y por qué debería preocuparnos?

WPS son las siglas de Wi-Fi Protected Setup, una función desarrollada para simplificar la conexión de dispositivos a una red inalámbrica. Su objetivo era eliminar la necesidad de introducir manualmente contraseñas complejas, especialmente útil para usuarios con poca experiencia técnica o para dispositivos sin interfaz de usuario. En esencia, WPS ofrece dos métodos principales de conexión:

- Método de PIN: Este es el más problemático. El router genera un número de identificación personal (PIN) de 8 dígitos que se encuentra impreso en una etiqueta en la parte trasera del dispositivo o en su interfaz de configuración. Para conectar un nuevo dispositivo, el usuario simplemente introduce este PIN en el dispositivo que desea conectar. Este PIN verifica y autoriza la conexión, sin necesidad de introducir la contraseña WPA/WPA2 de la red.

- Método de botón (Push-Button Connect - PBC): En este caso, el usuario presiona el botón físico de WPS en el router y, dentro de un período de tiempo limitado (generalmente 2 minutos), presiona un botón similar o selecciona la opción WPS en el dispositivo cliente. Esta acción establece una conexión segura sin introducir ningún PIN ni contraseña.

Mientras que el método PBC, que requiere interacción física con el router, presenta un nivel de seguridad aceptable (aunque no exento de ciertas vulnerabilidades, como veremos más adelante), el método de PIN es la verdadera grieta en la armadura. Fue la primera implementación de WPS, y la que mayoritariamente venía activada por defecto en la inmensa mayoría de routers distribuidos por los proveedores de servicios de internet. Para una explicación más detallada sobre cómo funciona WPS, se puede consultar este artículo de Profesional Review.

La vulnerabilidad del PIN WPS: un agujero de seguridad crítico

La historia de la vulnerabilidad del PIN WPS es un claro recordatorio de cómo un fallo de diseño aparentemente insignificante puede tener ramificaciones de seguridad catastróficas. Fue descubierto y popularizado por el investigador Stefan Viehböck en 2011. Su hallazgo reveló que el sistema de PIN de 8 dígitos de WPS no era tan robusto como parecía.

El problema reside en la forma en que los routers verifican este PIN. Aunque el PIN consta de 8 dígitos, el último dígito es un checksum de los siete anteriores, lo que significa que solo hay 7 dígitos reales que un atacante debe adivinar. Pero la debilidad no termina ahí. El router verifica el PIN en dos bloques separados: los primeros 4 dígitos y los 3 dígitos restantes (más el checksum). Esto reduce drásticamente el espacio de búsqueda. En lugar de tener que adivinar 107 (10 millones) combinaciones, un atacante solo tiene que adivinar 104 (10.000) combinaciones para la primera mitad y 103 (1.000) para la segunda mitad.

Para poner esto en perspectiva, si un atacante probara aleatoriamente todas las combinaciones posibles de un PIN de 7 dígitos, le llevaría una cantidad de tiempo significativa. Sin embargo, al dividir el PIN en dos mitades y verificar cada una por separado, el número máximo de intentos necesarios para descifrar el PIN se reduce drácticamente a aproximadamente 11.000. Y lo que es peor, muchos routers no implementaban un bloqueo de intentos fallidos, o si lo hacían, era muy deficiente, permitiendo un número ilimitado de intentos.

Con las herramientas de software adecuadas, como "Reaver" o "PixieWPS", un atacante con conocimientos básicos y un adaptador WiFi compatible puede explotar esta vulnerabilidad en cuestión de horas, a veces incluso minutos, independientemente de la complejidad de tu contraseña WPA2. Una vez que el atacante obtiene el PIN WPS, el router le proporciona la contraseña de tu red WiFi. Personalmente, siempre me ha sorprendido cómo una funcionalidad diseñada para la comodidad pudo introducir una debilidad tan fundamental que socava por completo la seguridad en la que la mayoría de los usuarios confían. Para una comprensión más profunda de este ataque, se recomienda leer sobre la vulnerabilidad de WPS en INCIBE.

El método de botón (PBC): una alternativa más segura, pero no infalible

Frente a la notoria fragilidad del PIN WPS, el método de botón (Push-Button Connect o PBC) se presenta como una alternativa considerablemente más robusta. Su principal fortaleza radica en la necesidad de una interacción física con el router. Para establecer la conexión, el usuario debe presionar el botón WPS en el router y, a continuación, activar la conexión WPS en el dispositivo cliente, todo ello dentro de una ventana de tiempo limitada (normalmente 120 segundos). Esta temporalidad y la exigencia de proximidad física reducen significativamente el riesgo de ataques remotos.

Sin embargo, sería un error considerar el PBC como completamente infalible. Existen escenarios en los que incluso este método puede ser comprometido. Por ejemplo, en entornos públicos o semipúblicos donde el router es accesible (como una cafetería, una tienda o una oficina pequeña), un atacante con acceso físico al router durante el breve período de activación podría iniciar una conexión. Aunque requiere un nivel de oportunidad y acceso que es mucho mayor que el ataque de PIN, no es imposible. Además, algunas implementaciones defectuosas o con vulnerabilidades de firmware específicas podrían permitir ataques de "sesión forzada", donde un atacante monitorea el tráfico y puede intentar replicar el estado de una conexión PBC. Aunque estos ataques son más sofisticados y menos comunes que la explotación del PIN, demuestran que ninguna solución es cien por cien segura sin una supervisión y mantenimiento adecuados.

La moraleja aquí es que la seguridad es un espectro, no un estado binario. Si bien el PBC es notablemente superior al método de PIN, la desactivación completa de WPS es, en la mayoría de los casos, la opción más segura para entornos domésticos, eliminando por completo esta superficie de ataque. Mi recomendación personal es que, a menos que tengas un motivo muy específico y justificado para usarlo, es mejor deshacerse de cualquier funcionalidad que, por comodidad, añada un vector de ataque innecesario.

Consecuencias de una red comprometida a través de WPS

Las ramificaciones de que tu red WiFi sea comprometida van mucho más allá de simplemente tener un "gorrión" que te robe ancho de banda. Un acceso no autorizado a tu red doméstica es, en esencia, una invitación abierta a tu mundo digital y, en muchos casos, a tu vida privada. Las consecuencias pueden ser variadas y, a menudo, devastadoras:

- Robo de datos personales: Un intruso en tu red puede monitorear tu tráfico, interceptar comunicaciones no cifradas y, potencialmente, acceder a información sensible como credenciales de inicio de sesión, datos bancarios (si accedes a ellos a través de sitios no seguros o si hay vulnerabilidades en tu dispositivo), documentos personales y fotografías. Incluso con sitios cifrados (HTTPS), la información sobre los sitios que visitas y tus hábitos de navegación puede ser valiosa.

- Infección por malware: Una vez dentro de tu red, el atacante puede intentar infectar tus dispositivos (ordenadores, smartphones, tabletas) con malware, ransomware o spyware. Esto podría resultar en la pérdida de datos, el secuestro de tus archivos, el espionaje de tus actividades o incluso el control remoto de tus equipos.

- Uso de tu red para actividades ilegales: La peor pesadilla para muchos usuarios. Tu dirección IP es la huella digital de tu actividad en internet. Si un intruso utiliza tu conexión para descargar material ilegal, cometer fraudes, distribuir malware, enviar spam o participar en ciberataques, la investigación policial podría rastrear esa actividad hasta tu hogar. Demostrar tu inocencia en tales escenarios puede ser un proceso largo y estresante.

- Acceso a dispositivos inteligentes (IoT): Con el auge del Internet de las Cosas, muchos hogares están llenos de dispositivos conectados: cámaras de seguridad, termostatos inteligentes, altavoces, bombillas, cerraduras, etc. Una red comprometida significa que estos dispositivos también lo están. Esto podría permitir a un atacante ver el interior de tu casa a través de tus cámaras, manipular la calefacción, desbloquear puertas o incluso escuchar tus conversaciones a través de asistentes de voz.

- Pérdida de rendimiento y estabilidad: Aunque menor en comparación con los riesgos de seguridad, un intruso consumiendo tu ancho de banda para sus propias actividades (descargas masivas, streaming de alta definición, etc.) puede ralentizar drásticamente tu conexión, afectando tu trabajo, entretenimiento y la calidad de tus videollamadas.

Es por todas estas razones que la seguridad de tu red WiFi no es un capricho, sino una necesidad fundamental. Ignorar las vulnerabilidades como las asociadas a WPS es abrir la puerta a un sinfín de problemas que pueden afectar seriamente tu tranquilidad y tu economía. Para conocer más sobre los riesgos de tener una red WiFi desprotegida, este artículo de ADSLZone ofrece una buena perspectiva, aunque enfocada en redes públicas, muchos de los principios aplican a una red doméstica comprometida.

Cómo proteger tu red WiFi: pasos prácticos

La buena noticia es que proteger tu red WiFi de la vulnerabilidad WPS y otras amenazas no es una tarea compleja, aunque sí requiere un poco de proactividad y atención. Aquí te presento una serie de pasos prácticos y recomendaciones:

1. Deshabilita WPS de inmediato

Este es el paso más crítico y la razón de ser de este artículo. La mayoría de los routers modernos, incluso si tienen el botón físico, permiten desactivar la función WPS desde la interfaz de configuración. Para hacerlo, sigue estos pasos generales:

- Accede a la configuración de tu router: Abre un navegador web (Chrome, Firefox, Edge, etc.) y escribe la dirección IP por defecto de tu router en la barra de direcciones. Las más comunes son

192.168.1.1o192.168.0.1. Puedes encontrarla en la etiqueta del router o consultando el manual. - Introduce tus credenciales: Necesitarás el nombre de usuario y la contraseña del router. Si no los has cambiado, suelen ser "admin/admin", "admin/1234", "user/user" o estar impresos en el router. ¡Si aún usas los valores predeterminados, cámbialos inmediatamente por unos seguros!

- Busca la sección WPS: Una vez dentro de la interfaz, navega por los menús. Busca secciones como "Wireless", "WiFi", "Seguridad Inalámbrica", "Configuración Avanzada" o "WPS".

- Desactiva la función: En la sección WPS, deberías ver una opción para "Enable/Disable WPS" o similar. Selecciona "Disable" (Deshabilitar) y guarda los cambios. El router podría reiniciarse.

Si no encuentras la opción o tienes dificultades, busca el manual de tu modelo de router específico o contacta con tu proveedor de internet. Algunos routers más antiguos podrían no permitir desactivar el WPS por software, en cuyo caso, la única solución efectiva sería reemplazarlo por uno más moderno y seguro. Un recurso útil para encontrar manuales y guías de configuración de routers es Router Manuals (en inglés).

2. Mantén el firmware de tu router actualizado

El firmware es el software interno de tu router. Los fabricantes lanzan actualizaciones periódicamente para añadir nuevas funciones, mejorar el rendimiento y, lo más importante, corregir vulnerabilidades de seguridad. Un firmware desactualizado es una invitación a los atacantes. Consulta regularmente la página de soporte del fabricante de tu router o de tu proveedor de internet para buscar las últimas actualizac