En Chrome y Edge hay extensiones con miles de valoraciones positivas. Muchas son parte de campañas maliciosas

Publicado el 08/07/2025 por Diario Tecnología Artículo original

Muchas veces instalamos extensiones sin pensarlo demasiado. Sirven para algo concreto, ocupan poco y están ahí cuando las necesitamos. Algunas tienen incluso miles de opiniones, buena valoración y años de presencia en la tienda.

Ahora sabemos que una investigación ha destapado que varias de ellas escondían un sistema de vigilancia capaz de seguir nuestros pasos por la red. No eran estafas evidentes: eran herramientas útiles, bien hechas y, sobre todo, silenciosas.

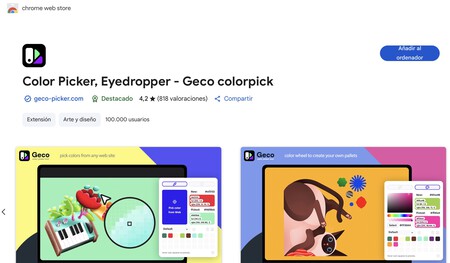

La extensión que destapó el problema. “Color Picker, Eyedropper — Geco colorpick” era una de tantas extensiones útiles. Permitía seleccionar colores de cualquier parte de la pantalla y funcionaba bien. Más de 100.000 usuarios la tenían instalada, con valoraciones positivas y sello de verificación incluido. A ojos de cualquiera, no había motivo para desconfiar.

De acuerdo a los investigadores de Koi Security, durante un largo tiempo fue completamente legítima. Hasta que no lo fue. En una de sus actualizaciones, sin advertencias ni cambios visibles para el usuario, la extensión empezó a registrar páginas visitadas y a enviar esa información a un servidor remoto. También mantenía una conexión activa con una infraestructura de control.

Era solo el principio. Al profundizar en el caso, los investigadores detectaron patrones comunes en su código y comportamiento. Lo que encontraron fue una red más amplia y coordinada que bautizaron como 'RedDirection'.

Según el informe, al menos 18 extensiones diferentes formaban parte de esta operación. Todas estaban disponibles en las tiendas de Chrome y Edge, y juntas acumulaban más de 2,3 millones de instalaciones. Algunas se hacían pasar por herramientas de productividad, otras por utilidades de entretenimiento. Había teclados de emojis, controladores de velocidad para vídeos, extensiones del tiempo, temas oscuros o supuestas VPN para desbloquear servicios como TikTok o Discord. Todas con algo en común: ofrecían una función legítima… mientras espiaban en segundo plano.

Lo que hacían no era instalar malware clásico. Estas extensiones implementaban un sistema de secuestro del navegador que se activaba cada vez que el usuario abría una nueva pestaña o navegaba a otra página. El código malicioso estaba oculto en el servicio de fondo de la extensión y no interfería con su funcionalidad principal.

El mecanismo funcionaba así: cada vez que se cargaba una web, la URL se enviaba a un servidor remoto junto a un identificador único del usuario. Desde allí, los atacantes podían ordenar una redirección automática hacia una página falsa o simplemente registrar la actividad. Todo ocurría en segundo plano, sin alertas, sin ventanas emergentes, sin fallos visibles.

Las extensiones no eran maliciosas desde el primer día. Y eso es lo que hace que esta campaña sea especialmente peligrosa. Según los investigadores, muchas de ellas pasaron meses —o incluso más— ofreciendo su funcionalidad sin ningún comportamiento sospechoso. Todo cambió en una actualización.

El equipo técnico sostiene que el código malicioso se introdujo en versiones posteriores, cuando las extensiones ya contaban con la confianza de miles de usuarios. Y como los navegadores actualizan de forma automática, el cambio se aplicó sin que nadie lo notara. No hizo falta un solo clic. Ni ingeniería social. Ni phishing.

¿Y los mecanismos diseñados para proteger al usuario? Varias de las extensiones maliciosas estaban verificadas o aparecían como destacadas en las plataformas de Chrome y Edge. Otras acumulaban reseñas positivas y una base sólida de usuarios. Todo eso contribuyó a que pasaran desapercibidas cuando cambiaron su comportamiento.

Estas son las extensiones vinculadas directamente a la campaña RedDirection, según el análisis realizado por los investigadores de Koi Security. Todas ellas ofrecían funciones aparentemente legítimas, pero fueron identificadas como parte de un mismo esquema de secuestro del navegador:

- Color Picker, Eyedropper — Geco colorpick

- Emoji keyboard online — copy&paste your emoji

- Free Weather Forecast

- Weather

- Video Speed Controller — Video manager

- Unlock Discord — VPN Proxy to Unblock Discord Anywhere

- Unblock TikTok — Seamless Access with One-Click Proxy

- Unlock YouTube VPN

- Dark Theme — Dark Reader for Chrome

- Volume Max — Ultimate Sound Booster

- Volume Booster — Increase your sound

- Web Sound Equalizer

- Flash Player — games emulator

- Header Value

- Unlock TikTok

- Volume Booster

- Web Sound Equalizer

- Flash Player

Según Bleeping Computer, algunas de estas extensiones ya han sido retiradas de las tiendas de Chrome y Edge, pero otras siguen disponibles para su descarga. Tanto Google como Microsoft han sido notificadas por el equipo de Koi Security, pero por ahora no han tomado medidas generales sobre el conjunto completo de extensiones detectadas en la campaña.

Imágenes | Koi Security | Captura de pantalla

utm_campaign=08_Jul_2025"> Javier Marquez .