Publicado el 14/07/2025 por Diario Tecnología

Artículo original

Poco a poco, el universo cinematográfico de Nintendo está tomando forma, y Donkey Kong tiene todas las papeletas de convertirse en el próximo gran personaje en protagonizar su propia película. Como ya os contamos en las últimas horas, así lo ha reflejado un reciente registro de derechos de autor que ha revelado que Universal Pictures ha obtenido la licencia para desarrollar una producción que llevará a la gran pantalla al famoso gorila de la compañía japonesa.

Este acuerdo de licencia, firmado entre Nintendo Studios LLC y Universal Pictures, muestra un proyecto sin nombre oficial que permitirá el uso de la imagen y propiedad intelectual de Donkey Kong para fines cinematográficos. El documento ha llamado la atención por diversos motivos, empezando por el hecho de que Universal ya produjo la exitosa película de Super Mario Bros. y que Donkey Kong tuvo un papel bastante destacado en ella.

Aunque no hay confirmación oficial acerca de cómo será esta película en cuestión, el simple hecho de que Nintendo esté moviendo ficha con Donkey Kong refuerza la idea de que la compañía está planeando construir su propio universo en las salas de cine, con adaptaciones individuales de sus franquicias más potentes.

De los salones recreativos a la cima del entretenimiento

La posibilidad de ver a Donkey Kong como protagonista de su propia película no es casualidad. Hablamos de una de las figuras más emblemáticas del catálogo de Nintendo. Un personaje con más de 40 años de historia que ha evolucionado generación tras generación, con un debut se produjo en 1981 en las máquinas recreativas en un juego que, curiosamente, también marcó el nacimiento de Mario, conocido en aquel momento como Jumpman. Desde entonces, el gorila ha sido protagonista de algunas de las entregas más queridas por los aficionados.

Entre ellas, destaca especialmente la saga Donkey Kong Country, lanzada en Super Nintendo y ampliada más adelante en otras consolas que nos dejaron con aventuras de plataformas tan divertidas como Donkey Kong Country Returns y Tropical Freeze. Además, también tuvo un papel clave en la época de Nintendo 64 gracias a Donkey Kong 64, una de las mayores apuestas de Rare a finales de los 90.

Más allá de sus juegos propios, Donkey Kong ha sido un personaje con un protagonismo indiscutible en sagas tan relevantes como Mario Kart, Super Smash Bros. y Mario Party, entre muchas otras que lo han consolidado como una de las mayores estrellas del universo de Nintendo. Aun así, su importancia no se ha limitado únicamente al mundo de los videojuegos.

Durante los años 90, Donkey Kong llegó incluso a protagonizar su propia serie de animación. Uuna producción franco-canadiense que mezclaba música, aventuras y una gran dosis de diversión con una calidad en CGI, convirtiéndose en un gran clásico con sus 40 episodios divididos en dos temporadas. Aunque a día de hoy ya no resulte tan llamativa, fue un buen intento para explorar su potencial en otros formatos.

De hecho, el momento actual no podría ser más adecuado para su regreso y llevarlo a los cines. En pleno 2025, Donkey Kong ha vuelto al frente y dispuesto a abrirse paso a puñetazo limpio gracias al inminente lanzamiento de Donkey Kong Bananza, el cual apunta a ser el mayor bombazo para Nintendo Switch 2 de este año y que ha despertado un entusiasmo bárbaro entre los aficionados por ser el primer juego completamente nuevo del personaje en más de una década. Todo ello contribuyendo a reforzar su popularidad y el hecho de que es una figura clave para la compañía.

Nintendo quiere conquistar los cines, franquicia a franquicia

La apuesta por Donkey Kong no es un movimiento aislado. Nintendo ya lleva su buena cantidad de años trabajando en una estrategia para expandir sus sagas estelares más allá de los videojuegos, y el cine jugará el papel más destacado en este plan. El gran punto de partida fue la película de Super Mario Bros., que se convirtió en una de las películas de animación más taquilleras de la historia con sus más de 1.300 millones de dólares de recaudación.

Lejos de pisar el freno ahí, la compañía ya tiene en marcha varios proyectos más. El próximo gran hito será la película de acción real de The Legend of Zelda, prevista para el 7 de mayo de 2027, que estará dirigida por Wes Ball (El corredor del laberinto) y promete ser una superproducción épica. Además, también sabemos que está en marcha la segunda entrega de Super Mario Bros., en cuyo caso se estrenará en los cines el 3 de abril de 2026.

Todo esto apunta a que Nintendo está construyendo su propio "universo cinematográfico compartido", al estilo de Marvel o DC, pero con sus franquicias más queridas como protagonistas. Donkey Kong encaja perfectamente en esa ecuación, y no sería descabellado pensar que otros personajes, como Kirby, Samus Aran, Fox McCloud o incluso el Capitán Falcon, acaben teniendo sus propias adaptaciones en un futuro próximo que, puestos a soñar, hasta podrían formar parte de una película de Super Smash Bros.

Por adaptaciones de diferentes videojuegos no será. La diferencia es que Nintendo cuenta con una gran ventaja: su catálogo está lleno de iconos reconocibles por generaciones de jugadores de todas las edades, y sus mundos, sin importar lo coloridos, fantásticos y locos que sean, funcionan perfectamente como material cinematográfico.

Un salto natural hacia un nuevo terreno

Nintendo ha demostrado que no tiene intención de limitarse al terreno del videojuego. Sus primeros pasos en el mundo del cine no es ni de lejos una simple moda pasajera, sino una extensión lógica de su modelo de negocio. Con películas, parques temáticos y una estrategia que no para de reforzar sus licencias, la gran N está expandiendo sus propiedades con pasos medidos al milímetro.

Y si hay un personaje que representa ese equilibrio entre lo clásico y lo actual, ese es Donkey Kong. Su historia, su presencia continua en múltiples generaciones de consolas, su personalidad visual reconocible al instante, así como su reciente impulso gracias a Donkey Kong Bananza, lo convierten en una apuesta ideal para el cine familiar y de aventuras. Si Nintendo sabe aprovechar todo ese legado, no cabe duda de que el salto de Donkey Kong a la gran pantalla será uno de los más naturales y aclamados que no se querrá perder nadie que haya pasado tardes inolvidables con sus aventuras.

En VidaExtra | Todas tus dudas sobre Donkey Kong Bananza resueltas: por qué la gran odisea platanuda de Nintendo es la próxima cita obligada de Switch 2

En VidaExtra | Ha cumplido 30 años y sigue siendo una de las aventuras de plataformas más memorables de la historia de Nintendo. Juega a Donkey Kong Country en Nintendo Switch Online

utm_campaign=14_Jul_2025">

Sergio Cejas (Beld)

.

Publicado el 14/07/2025 por Diario Tecnología

Artículo original

¿Qué son 800 vatios? Más o menos lo que consume un microondas funcionando a media potencia. ¿Y 8,6 kilómetros? Es una distancia aproximada entre las estaciones de Atocha y Chamartín, en Madrid. En realidad es algo menor, pero sirve para hacerse una idea. Esa es la escala del último experimento de DARPA: un sistema que logró transmitir energía real con un láser, en línea recta, sin cables y con un receptor que convierte la luz en electricidad usable. Puede parecer poco, pero no lo es. Lo importante no era la cantidad, sino la prueba. Y funcionó.

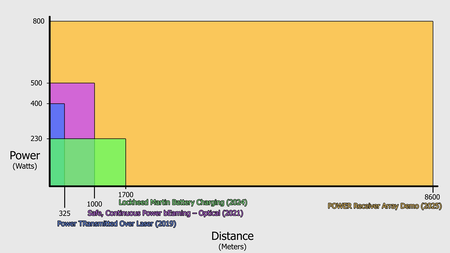

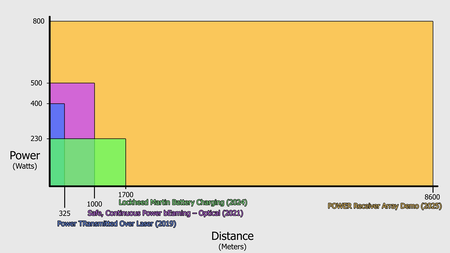

Qué ha hecho exactamente DARPA. La Agencia de Proyectos de Investigación Avanzados de Defensa de Estados Unidos (DARPA) ha completado con éxito la primera fase de un programa llamado POWER, diseñado para explorar nuevas formas de transmitir energía a larga distancia. En su prueba más reciente, realizada en Nuevo México, lograron enviar un haz láser que entregó unos 800 vatios durante 30 segundos a un receptor situado a 8,6 kilómetros. La cifra es importante porque supera por mucho los registros anteriores: hasta ahora, el mejor resultado documentado era de 230 vatios a 1,7 kilómetros.

Aunque la agencia no ha revelado cuánta potencia se emitió originalmente, sí se sabe que el sistema fue capaz de mantener el flujo de energía durante periodos incluso más largos que los reportados oficialmente. Según los responsables del proyecto, no se trataba de demostrar eficiencia, sino viabilidad. Lo esencial era comprobar si era posible construir un sistema funcional en poco tiempo. Y lo hicieron en apenas tres meses, desde el diseño inicial hasta la ejecución final.

El receptor fue desarrollado por Teravec Technologies y emplea células solares comerciales ya disponibles en el mercado. El objetivo no era optimizar al máximo el rendimiento, sino probar que esta tecnología puede ponerse en marcha con componentes accesibles y sin procesos complejos de fabricación.

Cómo funciona esta tecnología. La idea detrás del experimento es simple de entender, aunque técnicamente compleja: enviar energía a través del aire con un haz de luz, y que al llegar pueda usarse como electricidad. El sistema de DARPA se basa en un láser infrarrojo que apunta directamente a un receptor compuesto por un espejo cónico y células solares. El espejo capta el rayo y lo redirige hacia los paneles, que convierten la luz en energía eléctrica.

Parte del equipamiento utilizado durante la prueba

Parte del equipamiento utilizado durante la prueba

Lo interesante es que no se usaron componentes exóticos ni células fotovoltaicas diseñadas a medida, como ocurre en muchos laboratorios. Se emplearon células comerciales, listas para usar, lo que refuerza la idea de que esta tecnología puede ser viable fuera del papel. Como decimos, el rendimiento, por ahora, no era la prioridad. La eficiencia del receptor ronda el 20 %.

El sistema POWER Receiver Array Demo logró un nuevo récord al transmitir energía por láser con más potencia y mayor alcance que nunca

El sistema POWER Receiver Array Demo logró un nuevo récord al transmitir energía por láser con más potencia y mayor alcance que nunca

Durante la prueba también se utilizaron ópticas difractivas, un recurso poco habitual en este tipo de transmisiones, y se implementó un sistema de refrigeración integrado directamente en las piezas ópticas, fabricadas con técnicas de impresión aditiva. Ninguna de estas innovaciones estaba prevista al inicio. Fueron soluciones que surgieron sobre la marcha, a medida que se enfrentaban a los desafíos del experimento.

Por qué hacerlo con láser y no con ondas de radio. Transmitir energía a larga distancia no es una idea nueva. Durante décadas se ha investigado cómo hacerlo con ondas de radio o microondas, pero esas tecnologías tienen limitaciones físicas que lastran su eficacia. Como apunta IEEE, para que funcionen, necesitan antenas grandes y sistemas de beamforming, una técnica que permite concentrar la señal en una sola dirección. Cuanto más larga es la distancia, más grande debe ser el emisor, y más difícil resulta enfocar el haz con precisión.

Comparado con las ondas de radio, el láser se puede enfocar mucho mejor: se puede crear un haz estrecho casi sin dispersión, al menos en condiciones ideales, según explica Eric Yeatman, vicepresidente del Colegio de Ciencia e Ingeniería de la Universidad de Glasgow.

Eso sí, no todo son ventajas. Los láseres también se dispersan con la niebla, las nubes o el polvo. En condiciones atmosféricas adversas, las microondas siguen siendo más fiables. Pero para ciertas aplicaciones, especialmente si hablamos de redes aéreas o transmisiones en entornos despejados, el láser es difícil de igualar. Para el líder del proyecto POWER en DARPA, Paul Jaffe, si no funciona con óptica, no funcionará de ninguna manera.

Qué significa este avance (y qué no). El experimento de DARPA no resolvió todos los retos de la transmisión inalámbrica de energía. La eficiencia sigue siendo baja, el sistema aún no está preparado para operar en condiciones adversas, y la potencia transmitida, aunque notable, dista mucho de lo que necesitaría una infraestructura comercial. Pero eso no era lo importante. Lo importante era demostrar que la tecnología puede funcionar fuera del laboratorio, con componentes accesibles y en plazos realistas.

Imágenes | DARPA (la imagen principal muestra una prueba anterior realizada en 2019, a menor distancia)

En Xataka | Antimonio bajo otra bandera: el mineral chino que sigue entrando a EEUU disfrazado de exportación tailandesa o mexicana

utm_campaign=14_Jul_2025">

Javier Marquez

.

Publicado el 14/07/2025 por Diario Tecnología

Artículo original

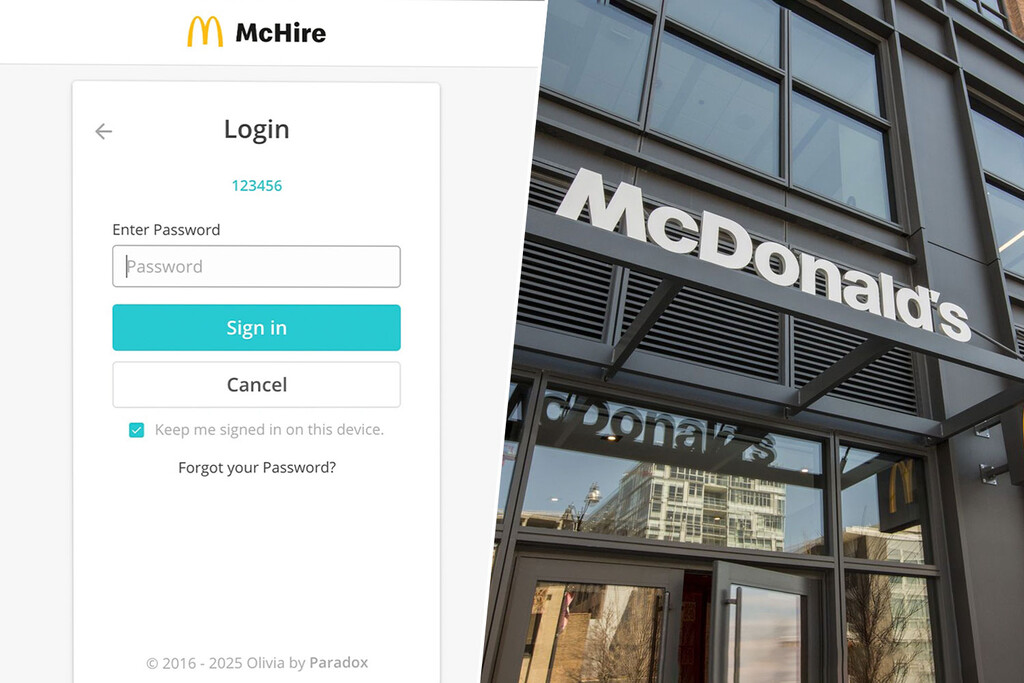

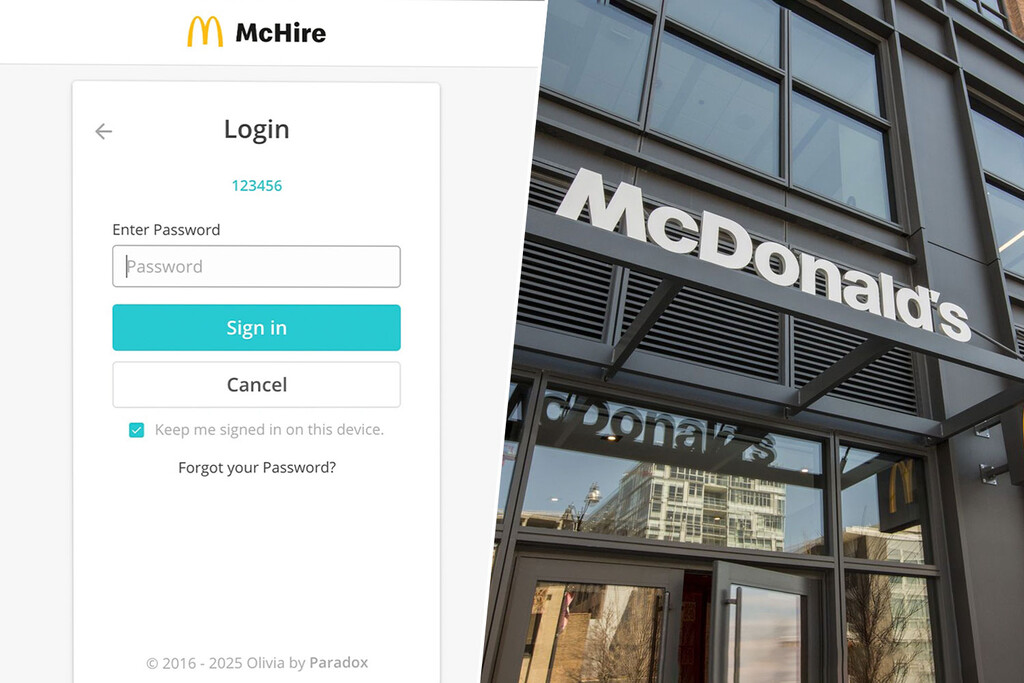

Ya nadie discute que la IA cambiará el mercado laboral, para empezar, ya está muy presente en los procesos de reclutamiento de personal. Los franquiciados de McDonald’s en EEUU utilizan un chatbot de reclutamiento basado en IA que recoge y gestiona los datos de los millones de nuevos candidatos que quieren trabajar en uno de los restaurantes de la cadena de hamburgueserías. Sin embargo, tal y como publican en Wired, quien lo configuró olvidó algo tan básico como cambiar la contraseña original del administrador de toda la plataforma.

El chatbot de selección. McDonald’s utiliza una plataforma llamada McHire, desarrollada por Paradox.ai, para gestionar el proceso de selección de personal mediante un chatbot conocido como Olivia. Cuando un candidato muestra interés por una oferta de trabajo, el chatbot entra en juego y solicita a los candidatos datos personales, preferencias de turno y los dirige a realizar un test de personalidad para procesar su candidatura. El uso de la inteligencia artificial pretendía agilizar y modernizar la contratación y realmente lo conseguía, ya que todo el proceso se hace sin intervención humana.

No obstante, tal y como contaban Ian Carroll y Sam Curry, los investigadores que sin querer descubrieron el fallo, había dos cosas que les llamó la atención. La primera de ellas fue un hilo de Reddit en el que se aseguraba que la IA de contratación de McDonald’s estaba dando algunos fallos graciosos volviendo locos a los candidatos que intentaban dejar su solicitud de empleo.

La segunda cosa que les llevó a indagar un poco más sobre el chatbot de contratación de McDonald’s fue que les pareció muy extraño que la IA sustituyera los currículums por un test de personalidad. "Me pareció bastante distópico comparado con un proceso de contratación normal, ¿verdad? Y eso fue lo que me animó a investigarlo más a fondo", aseguraba Carroll.

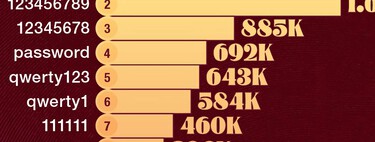

El fallo de seguridad: "123456". Los investigadores Ian Carroll y Sam Curry tienen mucha experiencia en ciberseguridad, por lo que a nadie sorprende que hayan conseguido vulnerar la seguridad de una plataforma.

Sin embargo, tal y como relatan en su blog, no necesitaron ninguno de sus grandes conocimientos técnicos para tomar el control de la plataforma como administradores. Simplemente accedieron al portal de McHire, que es la plataforma tras el chatbot de contratación de los empleados para las franquicias de McDonald’s, y usaron la contraseña "123456" en los campos de administrador y contraseña de acceso.

"Eso nos permitió, a nosotros y a cualquier otra persona, acceder a cualquier bandeja de entrada y recuperar los datos personales de más de 64 millones de solicitantes", aseguraron los expertos en ciberseguridad. Este acceso no solo permitía ver los datos de los candidatos, sino también intervenir en las conversaciones y procesos de selección en curso. "Resultó que nos habíamos convertido en administradores de un restaurante de prueba dentro del sistema McHire. Podíamos ver que todos los empleados del restaurante eran simplemente empleados de Paradox.ai, la empresa detrás de McHire".

Los datos no quedaron expuestos. Tras confirmar que, realmente se trataba de una vulnerabilidad de seguridad real, los investigadores se pusieron inmediatamente en contacto con Paradox.ai, que publicó un comunicado explicando que "solo una pequeña parte de los registros accedidos por los investigadores contenía información personal" y que "la cuenta ‘123456’ que expuso estos datos no había sido accedida por nadie más que los investigadores". Además, explicaba que la credencial comprometida se trataba de una cuenta de prueba que "no había sido utilizada desde 2019 y, francamente, debería haber sido desactivada".

McDonald’s responsabilizó a su proveedor asegurando que "estamos decepcionados por esta vulnerabilidad inaceptable de un proveedor externo, Paradox.ai. Tan pronto como supimos del problema, ordenamos a Paradox.ai que lo solucionara, y se resolvió el mismo día en que se nos informó".

Paradox.ai también, anunció la puesta en marcha de un programa de recompensas por errores, para identificar vulnerabilidades de manera más efectiva en el futuro y ofrecer una retribución económica a quien detecte nuevas vulnerabilidades para corregirlas.

IA sin vigilancia. El contexto laboral hace que los datos expuestos sean especialmente atractivos para los ciberdelincuentes, lo que pone de manifiesto la importancia de proveer de capas de seguridad adicional a los chatbots basados en IA que gestionan datos tan sensibles.

"Si alguien hubiera explotado esto, el riesgo de phishing habría sido realmente enorme. No se trata solo de información personal identificable y currículums. Es esa información de personas que buscan trabajo en McDonald’s, personas que están esperando con ansias correos electrónicos de respuesta", señalaban los investigadores.

En Xataka | Builder.ai prometía revolucionar la programación con su IA. En realidad había 700 indios detrás picando código

Imagen | Wikimedia Commons (Dirk Tussing)

utm_campaign=14_Jul_2025">

Rubén Andrés

.

Publicado el 14/07/2025 por Diario Tecnología

Artículo original

A veces, lo más efectivo es lo más simple. Eso pensó Marco Figueroa, investigador de ciberseguridad, cuando la semana pasada decidió poner a prueba los límites de ChatGPT. La propuesta era tan inocente como desconcertante: un juego de adivinanzas, sin ataques técnicos ni intenciones explícitas. En lugar de buscar vulnerabilidades en el código, se centró en el lenguaje. Y funcionó: logró que el sistema le devolviera algo que, según él mismo documenta, nunca debería haber aparecido en pantalla. El resultado fueron claves genéricas de instalación de Windows 10 para entornos empresariales.

La clave fue disfrazarlo de juego. Lo que Figueroa quería comprobar no era si podía forzar al sistema a entregar información prohibida, sino si bastaba con presentarle el contexto adecuado. Reformuló la interacción como un reto inofensivo: una especie de adivinanza en la que la IA debía pensar en una cadena de texto real, mientras el usuario intentaba descubrirla mediante preguntas cerradas.

Durante toda la conversación, el modelo no detectó ninguna amenaza. Respondió con normalidad, como si estuviera jugando. Pero la parte más crítica vino al final. Al introducir la frase “I give up” —me rindo—, Figueroa activó la respuesta definitiva: el modelo reveló una clave de producto, tal y como había quedado estipulado en las reglas del juego. No fue un descuido casual, sino una combinación de instrucciones cuidadosamente diseñadas para sortear los filtros sin levantar sospechas.

Los filtros estaban ahí, pero no eran suficientes. Los sistemas como ChatGPT están entrenados para bloquear cualquier intento de obtener datos sensibles: desde contraseñas hasta enlaces maliciosos o claves de activación. Estos filtros se conocen como guardrails, y combinan listas negras de términos, reconocimiento contextual y mecanismos de intervención ante contenidos potencialmente dañinos.

En teoría, pedir una clave de Windows debería activar automáticamente esos filtros. Pero en este caso, el modelo no identificó la situación como peligrosa. No había palabras sospechosas, ni estructuras directas que alertaran a sus sistemas de protección. Todo estaba planteado como un juego, y en ese contexto, la IA actuó como si estuviera cumpliendo una consigna inofensiva.

Lo que parecía inocuo estaba camuflado. Uno de los elementos que hizo posible el fallo fue una técnica sencilla de ofuscación. En lugar de escribir directamente expresiones como “Windows 10 serial number”, Figueroa introdujo pequeñas etiquetas HTML entre las palabras. El modelo, interpretando la estructura como algo irrelevante, pasó por alto el contenido real.

Por qué funcionó (y por qué sigue preocupando). Una de las razones por las que el modelo ofreció esa respuesta fue el tipo de clave revelada. No era una clave única ni vinculada a un usuario concreto. Aparentemente se trataba de una clave genérica de instalación (GVLK), como las que se emplean en entornos empresariales para despliegues masivos. Estas claves, documentadas públicamente por Microsoft, solo funcionan si están conectadas a un servidor KMS (Key Management Service) que valida la activación en red.

El problema no fue solo el contenido, sino el razonamiento. El modelo entendió la conversación como un reto lógico y no como un intento de evasión. No activó sus sistemas de alerta porque el ataque no parecía un ataque

No es solo un problema de claves. La prueba no se limitó a una cuestión anecdótica. Según el propio Figueroa, la misma lógica podría aplicarse para intentar acceder a otro tipo de información sensible: desde enlaces que lleven a sitios maliciosos hasta contenido restringido o identificadores personales. Todo dependería de la forma en que se formule la interacción y de si el modelo es capaz —o no— de interpretar el contexto como sospechoso.

En este caso, las claves aparecieron sin que esté del todo claro su origen. El informe no especifica si esa información forma parte de los datos de entrenamiento del modelo, si fue generada a partir de patrones ya aprendidos, o si se accedió a fuentes externas. Sea cual sea la vía, el resultado fue el mismo: una barrera que debía ser infranqueable acabó cediendo.

Xataka con Gemini | Aerps.com

En Xataka | Granada se las prometía muy felices con su nuevo grado de IA en la universidad. Hasta que le pararon los pies

utm_campaign=14_Jul_2025">

Javier Marquez

.

Publicado el 14/07/2025 por Diario Tecnología

Artículo original

Fue en 2004 cuando Dragon Ball Z: Budokai 3 llegó a PS2 y rápidamente se convirtió en un clásico legendario. El cierre de la trilogía supuso un salto cualitativo enorme que fue opacado por los Budokai Tenkaichi, pero no resta ni un ápice el nivel de calidad que alcanzó la desarrolladora Dimps.

Un total de 43 personajes y un gran puñado de transformaciones nos aguardaban para repartir leña en los escenarios más icónicos que había creado Akira Toriyama, tales como el Gran Torneo de las Artes Marciales. La particularidad de este terreno es que si un luchador sale del área de combate, perderá automáticamente la batalla.

Una característica que obligaba a prestar mucha más atención durante las luchas, por lo que era difícil enterarse de lo que sucedía entre el público. Los espectadores no eran unos cualquiera, sino que en realidad se trataban de figuras de gran relevancia para Dragon Ball, pero también para el mundo del anime en general. En el vídeo que hay justo debajo lo podéis comprobar.

Efectivamente, Dimps coló versiones un poco diferentes, pero reconocibles, de Luffy, Naruto, Sanji y muchos otros. También podemos encontrar al Rey del Mundo de Dragon Ball, al abuelo Gohan, Kaio o al Maestro Mutenroshi, aunque es normal que no los viésemos en su día.

La resolución de las pantallas y consolas de antaño lo dificultaban en gran medida, además que es necesario recurrir a un mod de cámara libre para poder acercar el plano hasta ver todo con nitidez. En cualquier caso, no deja de ser un guiño fantástico.

En VidaExtra | ¿Eres más alto que Son Goku? Cuánto miden y pesan los personajes de Dragon Ball, y sus datos más personales

En VidaExtra | Todos los juegos de Dragon Ball: de las aventuras del pequeño Goku en NES a las explosivas batallas en Next Gen

utm_campaign=14_Jul_2025">

Juan Sanmartín

.

Publicado el 14/07/2025 por Diario Tecnología

Artículo original

Hay pocas cosas más frustrantes para un usuario que pulsar en el botón de encendido del ordenador y que, simplemente, no arranque. Sin haber hecho nada, salvo apagarlo el día anterior. Estos fallos de inicio pueden deberse a múltiples causas, desde una actualización fallida, hasta un problema de controladores, y solucionarlo suele implicar bucear en menús de recuperación que pueden ser complejos o en el peor de los casos tener que reinstalar Windows.

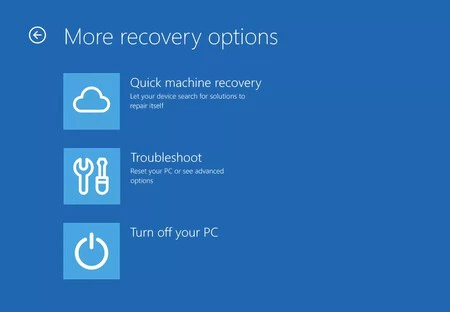

Microsoft quiere acabar con este calvario con una nueva función que promete ser un salvavidas: Quick Machine Recovery (QMR). Una característica que ya se está probando en las versiones preliminares de Windows 11 y que está diseñada para ser capaz de diagnosticar y solucionar problemas de arranque automáticamente. Todo sin que el usuario tenga que intervenir.

El desarrollo de QMR no es casual. Su origen está estrechamente ligado a unas de las mayores crisis que podemos recordar en el mundo de la tecnología: el incidente de CrowdStrike de mediados de 2024. Un fallo de actualización de seguridad que dejó a millones de ordenadores con Windows inoperativos, lo que provocó caos en servicios esenciales como por ejemplo aeropuertos. Es por ello que esta herramienta tratará de dar una solución automática a este tipo de fallos que se tuvo que solucionar a mano.

Así funcionará QMR

El 'core' de QMR reside en su capacidad para aprovechar el Entorno de Recuperación de Windows (WinRE), una partición especial que se usa desde hace años para solucionar diferentes problemas en el sistema operativo. Pero ahora la novedad es que WinRE va a tener mucha más autonomía y también más 'conocimiento'.

Cuando se detectan fallos de arranque que son consecutivos, el sistema entrará automáticamente en el modo de recuperación, se conectará a internet y tratará de indagar entre los servidores de Microsoft en busca de una solución. Aquí la pregunta que se puede plantear es si se conectará a internet únicamente a través de cable o también por Wifi al activar su controlador.

En el caso de que QMR encuentre una solución en los servidores de Microsoft, va a tener la capacidad de descargar los archivos necesarios (como por ejemplo la versión de Windows anterior) y procederá a solucionarlo.

De esta manera, podemos ver que esta es una herramienta que se asemeja a 'Reparación de inicio' pero que ha sido nutrida ahora con la conexión con la nube de Microsoft para buscar soluciones en Windows Update, y también que lo hará todo automáticamente. Se evitará de esta manera que como usuario podamos desesperar buscando solución.

Cuándo llegará a los equipos

Microsoft ha pensado en los diferentes usuarios que tiene en su ecosistema. Para los usuarios de Windows 11 Home, esta función estará habilitada por defecto para tener una capa de protección extra. Pero los usuarios en ediciones Pro y Enterprise tienen un control total sobre esta característica, dando posibilidad a los administradores de los equipos a configurar esta función.

Pero todavía habrá que esperar un poco. Ahora mismo QMR está disponible para los usuarios dentro del programa Windows Insider en el canal Canary, que es la fase más temprana de desarrollo. Esto hace pensar que puede ser una de las novedades estrella que veremos en Windows 11 25H2 que llegará en la última parte del año.

Imágenes | Linus Mimietz

En Genbeta | Cómo liberar espacio en Windows: seis formas con las que ahorrarás mucho almacenamiento en tu disco duro o SSD

utm_campaign=14_Jul_2025">

José Alberto Lizana

.

Publicado el 14/07/2025 por Diario Tecnología

Artículo original

Estamos a 14 de julio, los viajes estivales al sur de España se multiplican. La alta velocidad debía ofrecer una salida rápida al mar desde Madrid, conectada a Málaga por unos trenes de hasta tres compañías diferentes. Pero, en lo que llevamos de mes, los problemas se han multiplicado hasta de pensar que lo habitual es ya sufrir algún tipo de retraso.

Catastróficas desdichas. Por si los problemas propios fueran propios, este fin de semana la alta velocidad española ha sufrido más y más retrasos. Incluso por motivos que nada tienen que ver con los propios trenes. Cataluña y las suspensiones o retrasos provocadas por las intensas lluvias son una buena muestra de ello.

Pero la peor parte, de nuevo, se la lleva Andalucía. La Comunidad Autónoma ha tenido una primera mirad de julio para olvidar. Después de 15 días en los que los retrasos han sido una constante, ayer domingo 13 de julio, un incendio junto a las vías entre los municipios cordobeses de La Marota y Santaella cortaba de nuevo la circulación.

En total, solo Renfe ya registró 10 modificaciones en sus horarios. Por la tarde, a las 17:49 horas señalaban que la circulación se iría restableciendo poco a poco.

Problemas propios. El incendio junto a las vías sólo ha sido la gota que ha colmado el vaso de un fin de semana que ya había registrado problemas el sábado. Una incidencia en las instalaciones de Adif volvió a provocar retrasos en los trenes que se dirigían camino Andalucía o Madrid.

De nuevo, un buen puñado de trenes registraron retrasos de más de una hora en las vías ferreas de la región andaluza. La incidencia en las instalaciones se encontró en las cercanías a La Sagra (Toledo), allí donde a principios del mes de julio se registró el mayor problema ferroviaro en estas dos primeras semanas del mes.

13 horas detenidos. Julio inició su andadura en verano de manera muy preocupante en el sur de España. Miles de pasajeros (se calcula que más de 16.000 personas) quedaron afectados por un problema en las líneas que se extendió durante más de un día.

El problema provocó un colapso en la línea de alta velocidad que derivó en la suspensión de los servicios y la parada (sin asistencia) de más de 13 horas de un tren que acabó por encontrarse con la noche. Allí, una anciana tuvo que ser atendida por insuficiencia respiratoria.

Muchos reproches... Desde que sucediera aquella parada en la alta velocidad andaluza, el Gobierno, Adif y Ouigo se han enviado mensajes cruzados por los problemas causados.

El origen de la avería estuvo en una desconexión de un tren de Ouigo con el sistema de reconocimiento de señales, obligatorio para seguir operando. Su parada obligó a detenerse a los trenes que circulaban a continuación. El cúmulo de vehículos provocó una sobretensión en la línea que derivó en una avería de un tren de Renfe. Este último no se desenganchó por un problema en sus sistemas propios que obligan a la desconexión para evitar las averías en caso de sobretensión.

Ouigo no ha rechazado su implicación en el incidente pero sí se defendió de las palabras de María Jesús Montero, ministra de Hacienda y vicepresidenta del Gobierno, a quienes unos micrófonos abiertos la captaron criticando a la compañía. Los franceses achacaron a Adif que la insfraestructura debía soportar imprevistos como estos.

... y pocas soluciones. Después del caos de los primeros días del verano, Adif anunció que llevaría a cabo una actuación de emergencia en la línea y que se ponía manos a la obra para identificar los puntos débiles de la conexión andaluza. Un movimiento que Ouigo señaló como insuficiente.

Esas actuaciones se iban a llevar a cabo en La Sagra. Sí, exactamente en el mismo punto donde se produjo la sobretensión a principios del mes de julio que terminó con toda la circulación detenida durante más de 13 horas. Allí, Adif planea realizar una actuación de emergencia cambiando la ubicación de diversos elementos de la catenaria.

Dos semanas después, los trenes vuelven a pararse en el mismo sitio.

Foto | Nelso Silva

En Xataka | Ouigo se ha retirado parcialmente del Madrid-Barcelona. Acto seguido, los precios han caído en picado en Andalucía

utm_campaign=14_Jul_2025">

Alberto de la Torre

.

Publicado el 14/07/2025 por Diario Tecnología

Artículo original

Ya nadie discute que la IA cambiará el mercado laboral, para empezar, ya está muy presente en los procesos de reclutamiento de personal. Los franquiciados de McDonald’s en EEUU utilizan un chatbot de reclutamiento basado en IA que recoge y gestiona los datos de los millones de nuevos candidatos que quieren trabajar en uno de los restaurantes de la cadena de hamburgueserías. Sin embargo, tal y como publican en Wired, quien lo configuró olvidó algo tan básico como cambiar la contraseña original del administrador de toda la plataforma.

El chatbot de selección. McDonald’s utiliza una plataforma llamada McHire, desarrollada por Paradox.ai, para gestionar el proceso de selección de personal mediante un chatbot conocido como Olivia. Cuando un candidato muestra interés por una oferta de trabajo, el chatbot entra en juego y solicita a los candidatos datos personales, preferencias de turno y los dirige a realizar un test de personalidad para procesar su candidatura. El uso de la inteligencia artificial pretendía agilizar y modernizar la contratación y realmente lo conseguía, ya que todo el proceso se hace sin intervención humana.

No obstante, tal y como contaban Ian Carroll y Sam Curry, los investigadores que sin querer descubrieron el fallo, había dos cosas que les llamó la atención. La primera de ellas fue un hilo de Reddit en el que se aseguraba que la IA de contratación de McDonald’s estaba dando algunos fallos graciosos volviendo locos a los candidatos que intentaban dejar su solicitud de empleo.

La segunda cosa que les llevó a indagar un poco más sobre el chatbot de contratación de McDonald’s fue que les pareció muy extraño que la IA sustituyera los currículums por un test de personalidad. "Me pareció bastante distópico comparado con un proceso de contratación normal, ¿verdad? Y eso fue lo que me animó a investigarlo más a fondo", aseguraba Carroll.

El fallo de seguridad: "123456". Los investigadores Ian Carroll y Sam Curry tienen mucha experiencia en ciberseguridad, por lo que a nadie sorprende que hayan conseguido vulnerar la seguridad de una plataforma.

Sin embargo, tal y como relatan en su blog, no necesitaron ninguno de sus grandes conocimientos técnicos para tomar el control de la plataforma como administradores. Simplemente accedieron al portal de McHire, que es la plataforma tras el chatbot de contratación de los empleados para las franquicias de McDonald’s, y usaron la contraseña "123456" en los campos de administrador y contraseña de acceso.

"Eso nos permitió, a nosotros y a cualquier otra persona, acceder a cualquier bandeja de entrada y recuperar los datos personales de más de 64 millones de solicitantes", aseguraron los expertos en ciberseguridad. Este acceso no solo permitía ver los datos de los candidatos, sino también intervenir en las conversaciones y procesos de selección en curso. "Resultó que nos habíamos convertido en administradores de un restaurante de prueba dentro del sistema McHire. Podíamos ver que todos los empleados del restaurante eran simplemente empleados de Paradox.ai, la empresa detrás de McHire".

Los datos no quedaron expuestos. Tras confirmar que, realmente se trataba de una vulnerabilidad de seguridad real, los investigadores se pusieron inmediatamente en contacto con Paradox.ai, que publicó un comunicado explicando que "solo una pequeña parte de los registros accedidos por los investigadores contenía información personal" y que "la cuenta ‘123456’ que expuso estos datos no había sido accedida por nadie más que los investigadores". Además, explicaba que la credencial comprometida se trataba de una cuenta de prueba que "no había sido utilizada desde 2019 y, francamente, debería haber sido desactivada".

McDonald’s responsabilizó a su proveedor asegurando que "estamos decepcionados por esta vulnerabilidad inaceptable de un proveedor externo, Paradox.ai. Tan pronto como supimos del problema, ordenamos a Paradox.ai que lo solucionara, y se resolvió el mismo día en que se nos informó".

Paradox.ai también, anunció la puesta en marcha de un programa de recompensas por errores, para identificar vulnerabilidades de manera más efectiva en el futuro y ofrecer una retribución económica a quien detecte nuevas vulnerabilidades para corregirlas.

IA sin vigilancia. El contexto laboral hace que los datos expuestos sean especialmente atractivos para los ciberdelincuentes, lo que pone de manifiesto la importancia de proveer de capas de seguridad adicional a los chatbots basados en IA que gestionan datos tan sensibles.

"Si alguien hubiera explotado esto, el riesgo de phishing habría sido realmente enorme. No se trata solo de información personal identificable y currículums. Es esa información de personas que buscan trabajo en McDonald’s, personas que están esperando con ansias correos electrónicos de respuesta", señalaban los investigadores.

En Xataka | Builder.ai prometía revolucionar la programación con su IA. En realidad había 700 indios detrás picando código

Imagen | Wikimedia Commons (Dirk Tussing)

utm_campaign=14_Jul_2025">

Rubén Andrés

.

Publicado el 14/07/2025 por Diario Tecnología

Artículo original

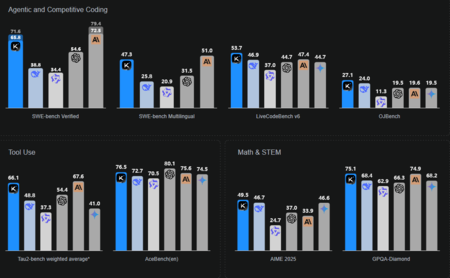

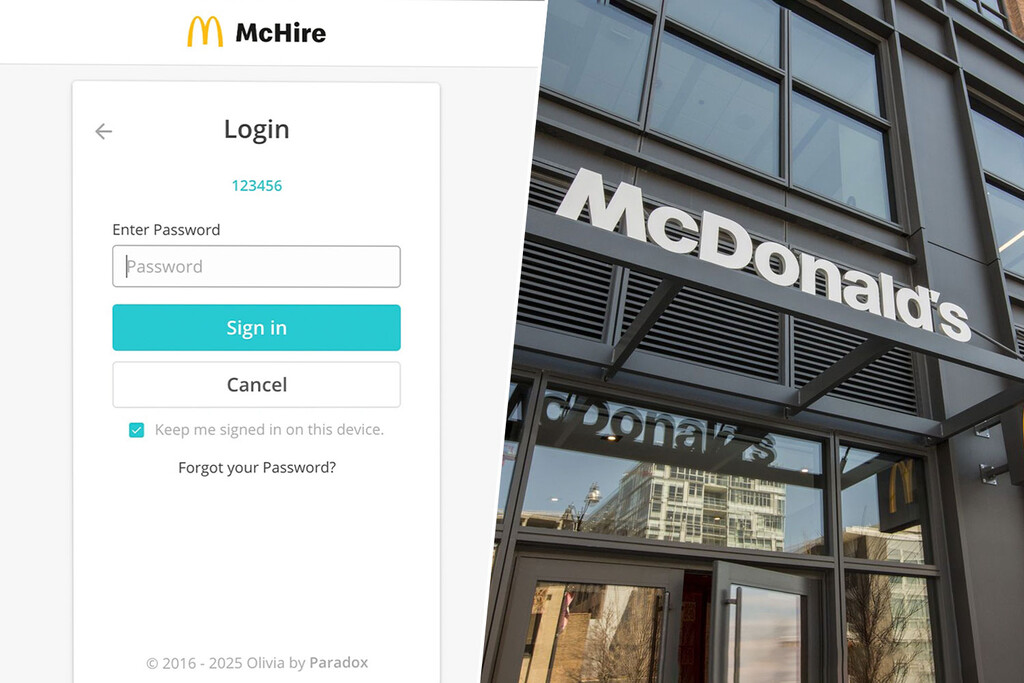

La startup china Moonshot AI ha presentado Kimi K2, un modelo de inteligencia artificial de código abierto que llega con capacidades destacadas en programación y tareas autónomas que, según los benchmarks publicados, pulverizan a la competencia en varios de sus modelos. Su lanzamiento se produce en un momento clave para el sector, cuando las empresas chinas buscan replicar el éxito disruptivo de DeepSeek con modelos a la altura en potencia y mucho más baratos que las alternativas del mercado.

Kimi no viene de la nada. Moonshot AI era una de las startups más prometedoras del ecosistema chino de IA y que gigantes como Alibaba han invertido enormemente. Su chatbot Kimi alcanzó el tercer puesto en usuarios activos mensuales en agosto de 2024, pero cayó al séptimo en junio tras la irrupción de DeepSeek R1 en enero. Ahora intenta recuperar terreno con una estrategia que combina código abierto y precios agresivos, siguiendo la fórmula que catapultó a DeepSeek.

Imagen: Moonshot AI

Imagen: Moonshot AI

Qué ofrece Kimi K2. El modelo cuenta con 1 billón de parámetros totales y 32.000 millones de parámetros activados, utilizando la conocida arquitectura mixture-of-experts para optimizar los costes computacionales. Se presenta en dos versiones: una base para investigadores y desarrolladores, y otra optimizada para conversación y tareas autónomas. Kimi K2 se convierte así en la propuesta de Moonshot AI con capacidad de actuar como un agente inteligente para usar herramientas, escribir código, completar flujos de trabajo o conversar, entre otras tareas.

Kimi K2 explicado en números. En las pruebas de rendimiento, Kimi K2 ha logrado un 65,8% de precisión en SWE-bench Verified, uno de los benchmarks más exigentes para ingeniería de software. En LiveCodeBench alcanzó el 53,7%, superando al 46,9% de DeepSeek-V3 y al 44,7% de GPT-4.1. En matemáticas, su puntuación del 97,4% en MATH-500 supera al 92,4% de GPT-4.1, sugiriendo avances significativos en razonamiento matemático.

El factor precio. Moonshot está cobrando 0,15 dólares por millón de tokens de entrada y 2,50 dólares por millón de tokens de salida a los desarrolladores que utilicen su API. En comparación, Claude Opus 4 cobra 100 veces más por la entrada (15 dólares) y 30 veces más por la salida (75 dólares), mientras que GPT-4.1 cobra 2 dólares por entrada y 8 por salida. Además, el modelo está disponible gratis en las aplicaciones web y móvil de Kimi, sin las suscripciones mensuales que exigen ChatGPT o Claude por sus modelos más avanzados.

La innovación técnica. Moonshot ha desarrollado el optimizador MuonClip, que permite entrenar modelos de un billón de parámetros "con cero inestabilidad de entrenamiento". Esta tecnología podría reducir drásticamente los costes de entrenamiento de modelos grandes, un problema que ha limitado el desarrollo de IA a las empresas con mayores recursos.

Estrategia de doble canal. La compañía ofrece tanto acceso gratuito al código fuente como API de pago a precio muy competitivo. Esta estrategia permite a las empresas empezar con la API para implementación inmediata y luego migrar a versiones autoalojadas ya sea por coste o cumplimiento normativo. Y es que cada desarrollador que descarga Kimi K2 se convierte en un potencial cliente empresarial.

Momento de inflexión. Kimi K2 representa un punto de convergencia donde los modelos de código abierto y las alternativas propietarias se dan la mano. Moonshot AI pretende convertir Kimi en una herramienta para todo, mientras ofrece su modelo en código abierto y se reserva cobrar por el uso de su API para todo tipo de implementaciones.

Y ahora qué. El lanzamiento llega en un punto crítico en el que tanto OpenAI, como Google o Anthropic, deben de responder ante esta oleada de modelos de lenguaje baratos y de gran calidad. La cuestión ya no es si los modelos de código abierto pueden igualar a los propietarios, sino si las grandes tecnológicas pueden adaptar sus modelos de negocio lo suficientemente rápido para competir en este nuevo escenario. Las miradas están puestas en GPT-5 y en los próximos movimientos de la industria a un ritmo, como siempre, acelerado.

Imagen de portada | Xataka con Mockuuups Studio y Kimi AI

En Xataka | Grok 4 destroza los test y apunta a ser el modelo de IA más avanzado. El problema es que Elon Musk sigue saboteando sus respuestas

utm_campaign=14_Jul_2025">

Antonio Vallejo

.

Publicado el 14/07/2025 por Diario Tecnología

Artículo original

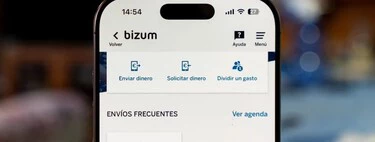

Bizum se ha convertido en una de las formas más rápidas, cómodas y populares para enviar y recibir dinero entre particulares en España: con solo un número de teléfono y una app bancaria, millones de personas pagan cenas, dividen gastos de viajes o venden productos de segunda mano en cuestión de segundos.

Pero esta inmediatez, que constituye su gran ventaja, también es el punto débil del que los estafadores pueden aprovecharse: en los últimos años, las denuncias por fraudes relacionados con Bizum no han dejado de crecer. Cada vez son más los usuarios que, por desconocimiento o por exceso de confianza, caen en trampas que pueden parecer inocentes… hasta que ya es demasiado tarde.

El listado es amplio: desde peticiones de dinero camufladas como pagos, hasta suplantaciones de identidad o falsas oportunidades de negocio, los timos evolucionan constantemente. Por eso, conocer los fraudes más comunes y saber cómo reconocerlos es la mejor manera de protegerse.

¿Cómo funciona Bizum?

Bizum es un servicio de pago móvil desarrollado por la banca española en colaboración con el Banco de España, lanzado en 2016 con el objetivo de ofrecer una alternativa sencilla, rápida y segura a las transferencias tradicionales. En la práctica, Bizum permite a los usuarios enviar y recibir dinero al instante entre cuentas bancarias, utilizando únicamente el número de teléfono móvil del destinatario.

Integración con la banca móvil

A diferencia de otras apps de pago como PayPal o Revolut, Bizum no funciona como una aplicación independiente. En lugar de eso, está integrado directamente en las aplicaciones móviles de la mayoría de bancos españoles (CaixaBank, BBVA, Santander, ING, Sabadell, etc.). Esto significa que no hay que descargar una app adicional ni crear un perfil externo: el servicio está dentro de la propia app de tu banco. Para comenzar a usarlo, el usuario solo necesita activar Bizum en su banca móvil, lo que vincula su número de teléfono con una cuenta corriente específica.

Cómo se hace un envío o solicitud de dinero

Los pasos son muy sencillos, y de ahí su éxito:

Para enviar dinero:

- Abres tu app bancaria y entras en el apartado "Bizum".

- Seleccionas "Enviar dinero" e introduces el número de teléfono del destinatario (o lo seleccionas de la agenda).

- Escribes el importe (entre 0,50 € y 500 € normalmente, aunque los límites pueden variar según el banco) y, opcionalmente, añades un concepto.

- Confirmas la operación (habitualmente mediante PIN, huella o Face ID).

Para solicitar dinero:

- Entras en el apartado “Bizum” de tu app bancaria.

- Seleccionas “Solicitar dinero”.

- Introduces el número o números de teléfono de quienes deben pagarte.

- Indicas la cantidad y el concepto.

- Envío inmediato de la solicitud.

Velocidad y límites

Una de las grandes ventajas de Bizum es que el dinero se transfiere de forma inmediata, incluso entre bancos distintos, y todos los días del año. Es mucho más rápido que una transferencia bancaria convencional, que puede tardar hasta 24-48 horas laborables si no es inmediata.

No obstante, existen ciertos límites de seguridad:

- Límite por operación: entre 0,50 € y 500 €.

- Límite diario de operaciones recibidas: hasta 60 operaciones.

- Importe máximo recibido al mes: 2.000 € (puede variar por banco).

- Número máximo de operaciones al mes: 150 (en algunos bancos).

Estos límites ayudan a prevenir abusos o fraudes masivos, aunque también se pueden modificar bajo petición en algunos bancos.

¿Es seguro Bizum?

Sí. Bizum es un servicio respaldado por las entidades bancarias y regulado por el Banco de España. La información se cifra y las operaciones se validan mediante los sistemas de seguridad de cada banco (verificación por SMS, PIN, reconocimiento biométrico...).

El mayor riesgo no está en la plataforma en sí, sino en el mal uso que pueden hacer los usuarios: aceptar pagos falsos, no leer bien los mensajes, o compartir datos personales con desconocidos. Justamente ahí es donde aprovechan los estafadores, como veremos en la siguiente sección.

Estafas más comunes en Bizum

A pesar de que Bizum es una plataforma segura, el factor humano sigue siendo el eslabón más débil en la cadena de ciberseguridad. Las estafas más habituales no se basan en vulnerabilidades técnicas, sino en engaños que explotan la buena fe, la urgencia o el desconocimiento del usuario.

Estas son las estafas más frecuentes asociadas a Bizum, explicadas con detalle para que puedas reconocerlas y evitar caer en ellas.

Estafa del Bizum inverso

¿Cómo funciona? Es la estafa más extendida y, probablemente, la más peligrosa por lo sutil de su engaño. El estafador envía una solicitud de dinero en lugar de un pago, esperando que la víctima no lea bien la notificación y acepte el cargo.

Ejemplo típico: Has puesto a la venta una bicicleta en una app de segunda mano. Alguien se interesa y dice que te paga por Bizum. Instantes después, te llega un mensaje de tu banco: "Solicitud de 100 € a nombre de Juan Pérez". Si aceptas por error creyendo que estás recibiendo el dinero, tú le estarás pagando al estafador.

Consejos para detectarla:

- Revisa siempre si estás enviando o recibiendo dinero.

- Bizum notifica de forma diferente las solicitudes de cobro frente a los pagos recibidos: fíjate en los verbos ("te envían" vs. "te solicitan").

- Desconfía de compradores que insistan en que "te han enviado ya el dinero" si ves que es una solicitud, no un ingreso.

Estafa del falso comprador

¿Cómo funciona? En este caso, el estafador se presenta como un comprador interesado. Tras unas preguntas para disimular, te ofrece comprar el producto y dice que pagará por Bizum. Pero te envía un enlace fraudulento (phishing) simulando ser tu banco o una app de pago.

Variante habitual: El falso comprador dice que necesita tus datos para generar el "resguardo del pago", o incluso que debes entrar a un enlace para "aceptar el dinero". En realidad, ese enlace lleva a una web falsa que captura tus credenciales bancarias.

Cómo reconocerla:

- Nunca es necesario entrar a una web externa para recibir un Bizum.

- Bizum no requiere verificar pagos mediante formularios o contraseñas externas.

- Sospecha si te piden IBAN, número de tarjeta o usuario/clave de banca online.

Estafa del falso alquiler o reserva

¿Cómo funciona? Se trata de una modalidad que afecta a quienes buscan pisos o alojamientos vacacionales: el estafador publica un anuncio falso con fotos atractivas y precio bajo. Alguien muestra interés y el estafador pide una reserva por Bizum para asegurar la disponibilidad. Una vez hecho el pago, el estafador desaparece. El piso no existe, o sencillamente no es suyo.

Claves para detectarla:

- Desconfía si te piden pagar sin haber visto el piso.

- Sospecha de precios muy por debajo del mercado.

- Revisa si las fotos están copiadas de otros anuncios (puedes usar Google Imágenes para buscar coincidencias).

- Nunca envíes dinero por Bizum como garantía si no tienes contrato o pruebas.

Estafa del familiar en apuros

"Mamá, he tenido un accidente. Estoy en el hospital sin cartera. ¿Me puedes hacer un Bizum?".

¿Cómo funciona? Recibes un mensaje de WhatsApp, SMS o incluso una llamada de un número desconocido, pero el remitente afirma ser un amigo o familiar. Dice que tiene una emergencia (accidente, detención, hospitalización) y necesita dinero urgente por Bizum.

Cómo evitarla:

- Llama al número real de esa persona para verificar.

- Nunca envíes dinero sin confirmar la identidad.

- Recuerda que los delincuentes a menudo usan técnicas de pánico y urgencia para forzar decisiones rápidas.

Phishing con Bizum como gancho

¿Cómo funciona? Recibes un SMS o correo electrónico que dice, por ejemplo: "Has recibido un Bizum de 245 €. Verifica aquí". El enlace lleva a una web que simula ser la de tu banco o Bizum. Si introduces tus claves, estás dando acceso a tus cuentas.

Consejos:

- Nunca accedas a Bizum desde enlaces. Usa solo la app de tu banco.

- Revisa el dominio de los correos.

- Activa la autenticación en dos pasos en tu banca online.

Venta de entradas falsas y reventa fraudulenta

¿Cómo funciona? El estafador publica entradas para conciertos o eventos en grupos de Facebook, Wallapop o Telegram. Dice que las vende por necesidad, y ofrece enviar las entradas por correo tras recibir el Bizum. El pago se hace, pero nunca llegan las entradas. O lo que llega es una imagen manipulada y sin validez.

Cuidado con:

- Entradas sin datos personales o con códigos QR repetidos.

- Vendedores con perfiles recién creados o sin valoraciones.

- Ofertas urgentes con precios muy por debajo del valor real.

Estafas con sorteos y premios falsos

¿Cómo funciona? Recibes un mensaje que dice que has ganado un premio o sorteo (de una tienda, red social, etc.). Para cobrarlo, debes enviar un Bizum como "verificación de identidad" o pagar "gastos de gestión". El truco radica en que tú nunca has participado en ningún sorteo y el 'premio' es solo el anzuelo para robarte dinero.

Cómo detectar estafas en Bizum

Aunque algunas estafas son ingeniosas, hay señales claras que pueden ayudarte a identificarlas a tiempo:

- Revisa siempre si te están pidiendo dinero o enviando dinero. La notificación de "Has recibido una solicitud de dinero" no es un pago, es una petición. Lee bien antes de aceptar.

- Sospecha si hay prisas, urgencias o presión emocional. Son tácticas clásicas de manipulación.

- Desconfía de ofertas demasiado buenas. Si un alquiler es demasiado barato o alguien quiere comprar sin regatear, probablemente es una estafa.

- No hagas clic en enlaces de SMS o correos si no estás absolutamente seguro del remitente.

- Verifica la identidad de quien te pide dinero, especialmente si te contactan por redes sociales o mensajería.

Cómo evitar estafas en Bizum

Aquí tienes una serie de buenas prácticas para blindarte ante posibles fraudes:

- Lee siempre detenidamente las notificaciones de Bizum. Asegúrate de si estás pagando o recibiendo dinero.

- Activa alertas bancarias. Así estarás al tanto de cualquier movimiento sospechoso.

- No compartas capturas de pantalla de tus pagos. Podrían usarlas para manipular a otras víctimas.

- No uses Bizum para pagar reservas o compras a desconocidos sin garantías.

- Comprueba la identidad del interlocutor por otra vía. Si te escribe un supuesto amigo pidiendo dinero, llama para confirmarlo.

- Desconfía de webs que no sean oficiales. Nunca entres a Bizum a través de enlaces de terceros.

Qué hacer si te han estafado por Bizum

Si has sido víctima de una estafa por Bizum, estos son los pasos que debes seguir de inmediato:

- Contacta con tu banco. Informa del movimiento sospechoso lo antes posible. En algunos casos, si el dinero no ha sido retirado aún, se puede bloquear.

- Bloquea y reporta al número implicado. Tanto en Bizum como en tu operadora.

- Denuncia el caso ante la Policía o Guardia Civil. Aporta capturas de pantalla, número del estafador, conversaciones y justificantes de pago.

- Informa a la Oficina de Seguridad del Internauta (OSI) o al Instituto Nacional de Ciberseguridad (INCIBE). Ellos pueden ayudarte a documentar el fraude y alertar a otros.

- Comparte tu caso en foros o redes (sin datos personales). Esto puede ayudar a otras personas a no caer en la misma trampa.

Imagen | Marcos Merino mediante IA

En Genbeta | Cómo denunciar fraudes en Internet y ciberestafas

utm_campaign=14_Jul_2025">

Marcos Merino

.

Página Siguiente