En el siempre cambiante campo de batalla digital, donde las amenazas evolucionan a la velocidad de la luz y los adversarios operan desde las sombras, las fuerzas del orden se encuentran en una carrera constante por la protección de ciudadanos e infraestructuras críticas. Recientemente, una noticia ha resurgido con una claridad que ilumina la magnitud de esta lucha: el Servicio Secreto de los Estados Unidos ha asestado un golpe significativo al crimen organizado al desmantelar una red de más de 100.000 tarjetas SIM. Este arsenal digital, capaz de orquestar una avalancha de ataques telefónicos anónimos, representa una amenaza latente de proporciones colosales que, afortunadamente, ha sido neutralizada antes de que pudiera causar daños aún mayores. Esta operación no es solo una victoria táctica; es un recordatorio contundente de la sofisticación de las amenazas actuales y de la dedicación inquebrantable de quienes nos protegen en el ciberespacio.

La Amenaza Silenciosa: ¿Qué Implican 100.000 SIMs Anónimas?

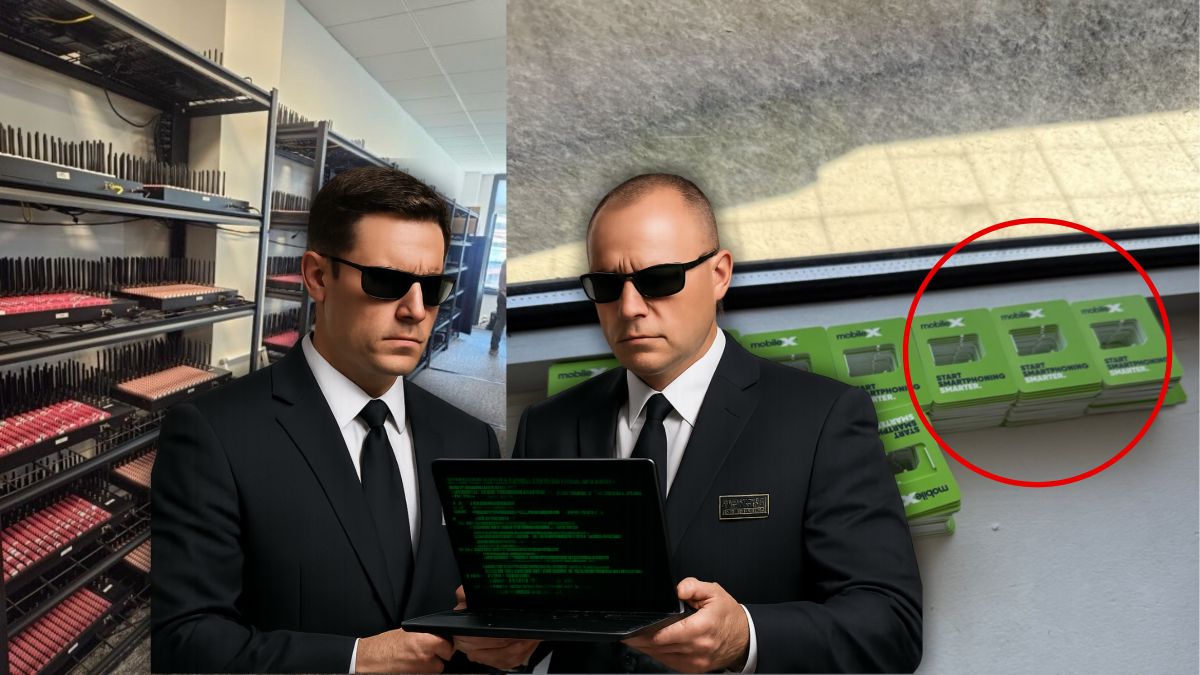

Imaginemos un ejército de 100.000 soldados invisibles, cada uno con la capacidad de contactar a cualquier persona, en cualquier momento, con total impunidad. Eso es, en esencia, lo que representaba esta red. Estas tarjetas SIM, a menudo adquiridas de forma fraudulenta o en grandes lotes de prepago para evitar el rastreo, son la base de lo que se conoce como "SIM farms" o granjas de SIMs. Son dispositivos físicos, a veces del tamaño de pequeños servidores, capaces de albergar cientos o miles de tarjetas SIM simultáneamente. Una vez activadas y conectadas a la infraestructura de telecomunicaciones, estas "granjas" se convierten en potentes centros de llamadas y mensajes masivos, permitiendo a los atacantes:

- Vishing (Voice Phishing): Realizar llamadas fraudulentas haciéndose pasar por bancos, agencias gubernamentales, servicios técnicos o cualquier otra entidad de confianza para engañar a las víctimas y obtener información sensible (contraseñas, números de tarjetas de crédito, etc.). La capacidad de anonimato es clave aquí, ya que el número de origen es difícil de rastrear.

- Smishing (SMS Phishing): Enviar mensajes de texto masivos con enlaces maliciosos o solicitudes de información personal, a menudo con un sentido de urgencia para manipular a la víctima.

- Ataques de Robo de Identidad y Fraude Financiero: Utilizar la información obtenida para acceder a cuentas bancarias, solicitar créditos o realizar compras fraudulentas. La escala de 100.000 SIMs sugiere la capacidad de lanzar campañas masivas, aumentando exponencialmente el número de posibles víctimas.

- Ingeniería Social Avanzada: Facilitar ataques más complejos donde se combinan llamadas y mensajes para construir una narrativa creíble, a menudo dirigidas a empleados de empresas para obtener acceso a sistemas corporativos o información confidencial.

- Facilitación de Ransomware y Extorsión: En algunos casos, estas redes pueden usarse para contactar a víctimas de ransomware, intimidarlas o dar instrucciones para el pago.

La peligrosidad no radica solo en el número, sino en la capacidad de anonimato que estas SIMs proporcionan. Sin una identidad clara asociada a cada tarjeta, rastrear el origen de un ataque se convierte en una tarea extraordinariamente compleja, creando un escudo casi impenetrable para los criminales. Para comprender mejor cómo estas granjas de SIM operan y se integran en las redes criminales, este artículo de Dark Reading sobre SIM Farms como el nuevo campo de batalla del cibercrimen ofrece una perspectiva detallada.

El Rol del Servicio Secreto: Más Allá de la Protección Presidencial

Es común asociar al Servicio Secreto de EE. UU. principalmente con la protección de dignatarios. Sin embargo, su mandato abarca mucho más, incluyendo la investigación de delitos financieros, falsificación y, cada vez más, el cibercrimen. De hecho, el Servicio Secreto es una de las principales agencias federales encargadas de salvaguardar la integridad de los sistemas financieros de Estados Unidos. Esta operación es un claro ejemplo de su evolución y de la diversificación de sus capacidades. No es solo un organismo de seguridad; es una fuerza de élite en la lucha contra la delincuencia financiera y tecnológica, adaptándose constantemente a las nuevas formas de amenaza. Su experiencia en el rastreo de flujos de dinero ilícitos y su capacidad para operar a nivel internacional los convierten en un actor crucial en este tipo de investigaciones complejas. Para más información sobre su amplio espectro de responsabilidades, la sección de Investigaciones Cibernéticas y Financieras en la web oficial del Servicio Secreto es un recurso valioso.

La Estrategia Detrás del Desmantelamiento

Desmantelar una red de esta magnitud no es tarea sencilla. Requiere una combinación de inteligencia de fuentes abiertas, análisis forense digital, cooperación con proveedores de servicios de telecomunicaciones y, muy probablemente, operaciones encubiertas. Los investigadores tuvieron que:

- Identificar los Puntos de Venta: Rastrear dónde y cómo se adquirían estas grandes cantidades de tarjetas SIM de forma anónima o fraudulenta. Esto a menudo implica seguir la pista de revendedores ilegales o de personas que actúan como "mulas" para comprar las tarjetas.

- Localizar las Granja de SIMs: Mediante el análisis del tráfico de red, la geolocalización y la inteligencia operativa, identificar las ubicaciones físicas donde se encontraban estos dispositivos.

- Rastrear las Conexiones Digitales: Entender cómo estas granjas se conectaban a los sistemas de los atacantes, a menudo a través de VoIP (Voz sobre IP) o plataformas de envío masivo de mensajes, para lanzar sus campañas.

- Colaboración Interagencial e Internacional: Dado que el cibercrimen no conoce fronteras, es casi seguro que esta operación implicó la colaboración con agencias de aplicación de la ley de otros países, así como con empresas de telecomunicaciones y proveedores de servicios de internet. La complejidad de rastrear una señal desde una SIM en un país, operada por un criminal en otro, y afectando a víctimas en un tercero, subraya la necesidad de una cooperación global sin fisuras.

El éxito de esta operación demuestra una capacidad notable de inteligencia y coordinación, frustrando lo que podría haber sido un verdadero tsunami de ataques fraudulentos.

El Impacto y la Repercusión de la Operación

El desmantelamiento de esta red tiene un impacto multifacético:

- Disrupción Inmediata: Se ha interrumpido una fuente vital de anonimato y capacidad de ataque para una o varias organizaciones criminales. Esto las obliga a gastar tiempo y recursos en reconstruir su infraestructura, si es que lo consiguen.

- Protección de Víctimas Potenciales: Decenas de miles, quizás millones, de personas han sido salvadas de posibles estafas, robos de identidad y pérdidas financieras. Cada SIM representa un vector potencial de ataque a un individuo o a una empresa.

- Mensaje de Disuasión: Enviar un mensaje claro a otros actores maliciosos: que las agencias de aplicación de la ley están vigilantes, son capaces y están activamente persiguiendo y desmantelando estas infraestructuras criminales.

- Avance en el Conocimiento: Cada operación exitosa proporciona información valiosa sobre las tácticas, técnicas y procedimientos (TTPs) de los ciberdelincuentes, lo que ayuda a desarrollar mejores defensas y estrategias futuras.

Desde mi punto de vista, operaciones como esta son fundamentales. A menudo, la magnitud del cibercrimen puede parecer abrumadora, y el público general solo ve la punta del iceberg cuando ya ha sido víctima. Saber que hay agencias trabajando incansablemente detrás de escena, en la prevención y desmantelamiento de amenazas a esta escala, es un recordatorio vital de la lucha constante que se libra para mantener nuestro ecosistema digital seguro. Es un testimonio de que la vigilancia y la proactividad son nuestras mejores herramientas contra esta marea creciente de delincuencia.

Desafíos Futuros y la Evolución de la Amenaza

Aunque esta es una victoria significativa, la batalla está lejos de terminar. Los ciberdelincuentes son increíblemente adaptables y siempre buscarán nuevas vías para sus actividades ilícitas.

- Nuevas Tecnologías: Es probable que busquen explotar otras tecnologías de comunicación, como eSIMs o soluciones VoIP más sofisticadas y difíciles de rastrear, que no dependan tanto de SIMs físicas.

- Movilización Global: Si una red es desmantelada en una región, los operadores pueden simplemente trasladar sus operaciones a jurisdicciones con leyes más laxas o menos capacidad de aplicación. La cooperación internacional seguirá siendo la clave. Un ejemplo de la complejidad del cibercrimen transfronterizo puede verse en este artículo de la Europol sobre el desmantelamiento de malware transnacional.

- El Factor Humano: La ingeniería social seguirá siendo una herramienta poderosa. La concienciación pública y la educación sobre cómo reconocer y evitar estafas telefónicas y de SMS son tan importantes como las acciones de aplicación de la ley. Recursos como los de la Guía de Ciberseguridad para Pequeñas Empresas de NIST o consejos de seguridad para usuarios finales son esenciales.

- Regulación y Colaboración con la Industria: La industria de las telecomunicaciones tiene un papel crucial. Implementar medidas más estrictas para la adquisición de SIMs de prepago, mejorar la detección de patrones de uso anómalos y colaborar activamente con las agencias de aplicación de la ley son pasos vitales.

En última instancia, la ciberseguridad es un esfuerzo colectivo. No basta con que las agencias de seguridad actúen; se requiere una sinergia entre gobiernos, empresas de tecnología, proveedores de servicios y, sobre todo, los ciudadanos, quienes son a menudo la primera línea de defensa. La educación constante sobre las amenazas y cómo protegerse es tan vital como las operaciones de desmantelamiento. Para aquellos interesados en las últimas noticias y tendencias en ciberseguridad, el portal de CSO Online es una excelente fuente de información.

El desmantelamiento de esta red masiva de tarjetas SIM por parte del Servicio Secreto es un testimonio de la dedicación inquebrantable de las fuerzas de seguridad y un recordatorio crítico de la constante evolución de las amenazas en el ciberespacio. Mientras celebramos esta victoria, debemos permanecer vigilantes y continuar invirtiendo en inteligencia, tecnología y educación para proteger nuestro futuro digital de aquellos que buscan explotarlo.

Ciberseguridad ServicioSecreto FraudeTelefónico CrimenOrganizado