Publicado el 07/09/2025 por Diario Tecnología

Artículo original

Que la inteligencia artificial necesita una base de información enorme para entrenarse y mejorar su calidad es una verdad incómoda. Una realidad que aunque en algunos casos (minoritarios) se está solventando comprando datos, como Google hizo con Reddit, entre las prácticas más habituales están permitir el acceso a información de sus usuarios, como Meta hace con Instagram o directamente, con prácticas poco éticas como usar contenido con copyright sin permiso.

Uno de los muchos ejemplos es Meta bajando libros de una web de descargas con el beneplácito de Zukerberg, pero también Anthropic está bajo la lupa por haber descargado masivamente millones de libros para entrenar a su modelo, según una demanda que está a punto de cerrar. Usar contenido protegido con propiedad intelectual es delito, seas una persona normal y corriente o una big tech y Anthropic va a aprenderlo abriendo la cartera.

Porque la startup tecnológica detrás de Claude va a pagar 1.500 millones de dólares para resolver una demanda por infracción de derechos de autor por descargar millones de libros pirateados, mañana 8 de septiembre se examinará el acuerdo para su visto bueno. Estamos ante uno de los mayores acuerdos hasta la fecha en materia de inteligencia artificial y propiedad intelectual, pero no es el primero ni será el último.

Llegar a juicio para Anthropic podría ser fatal: la bancarrota

Bloomberg adelanta la solicitud preliminar del acuerdo y que evitará que la startup de San Francisco vaya a juicio en diciembre. La demanda se presentó como una acción colectiva en representación de autores de hasta siete millones de libros, que alegaban que la startup habría usado de forma ilegal copias no autorizada de sus obras protegidas por derechos de autor para entrenar a sus modelos.

Ojo porque el de Anthropic es uno de los primeros acuerdos por demandas por derechos de autor, pero grandes referentes del sector como OpenAI, Midjourney o la anteriormente mencionada Meta también se enfrentan a acusaciones de uso indebido de contenidos online con propiedad intelectual.

En un escrito procesal, Anthropic explicaba que tenía una presión desmesurada para llegar a un pacto, habida cuenta que en caso de llegar a juicio se enfrentaría más que posible quiebra, ante una eventual condena de un billón de dólares, todo un jaque financiero a su existencia. Al fin y al cabo, su valoración e s de 183.000 millones, con una facturación de 5.000 millones de dólares y 13.000 millones en inversiones, pero la startup sigue siendo deficitaria.

Justin Nelson, abogado del grupo de autores que ha interpuesto la demanda, ha declarado para Associated Press que "Hasta donde sabemos, es la mayor recuperación de derechos de autor jamás realizada. Es la primera de este tipo en la era de la IA". El letrado además ha lanzado un aviso a navegantes.

"Este acuerdo envía un mensaje contundente tanto a las compañías de IA como a los creadores: tomar obras protegidas por copyright de sitios web piratas es ilegal"

Es el primer gran acuerdo, pero no será el último. Mashable recoge las declaraciones del abogado Chad Hummel (que no participa en la demanda), que apunta que "El acuerdo podría marcar el rumbo de la industria y establecer un precedente corporativo sobre qué se puede y qué no se puede utilizar sin consentimiento". Otros profesionales del derecho no lo tienen tan claro.

Este acuerdo no significa el fin de los litigios legales para la startup, que también se enfrenta a reclamaciones por vulnerar el copyright de editoriales musicales y hasta de Reddit, por usar sin permiso contenido publicado en su plataforma para entrenar a la IA. Pero como mencionábamos más arriba, no es la única: sin ir más lejos, OpenAI tiene delante al New York Times, que le demanda por reclamaciones de derechos de autor.

En Genbeta | El asistente con IA de Meta llega por fin a WhatsApp en España. Esto es todo lo que podrás hacer con él

Portada | KATRIN BOLOVTSOVA

utm_campaign=07_Sep_2025">

Eva R. de Luis

.

Publicado el 07/09/2025 por Diario Tecnología

Artículo original

El turismo es un importante motor económico para muchos países. En países como España, hablar de turismo es hablar de récords, siendo la fuente de alrededor del 13% del PIB. El escenario español está muy alineado con el de otros titanes como México o Italia, pero hay tres países que se desmarcan, siendo -por mucho- las mayores economías del turismo.

Y se estima que una de ellas dará la vuelta a la tortilla en la próxima década: China.

La economía del turismo. El gráfico anterior está elaborado por Visual Capitalist y se muestran las mayores economías ligadas al turismo de 2024. Los datos corresponden al World Travel & Tourism Council, o WTTC, y se explora el dinero que el turismo aportó a la economía de cada país durante el año pasado. La reina indiscutible es Estados Unidos, siendo el titán turístico con un estimado de 2.400.000 millones que llegaron sólo por el turismo y con alrededor de 18 millones de empleos dependen de este sector con Nueva York como destino principal.

China se encuentra en segunda posición, con un sector turístico que aportó 1.300.000 millones de dólares a las arcas del país, prácticamente la mitad del total de Estados Unidos. Lejos de ambas está Alemania, con un turismo que aportó 488.000 millones de dólares a su economía, y el resto de países del TOP 10 están más alineados por debajo de los 300.000 millones.

China, calienta que sales. Como decimos, aunque asentada en segundo lugar, China está lejos de Estados Unidos. Sin embargo, la WTTC predice que el sorpasso se dará en la próxima década, convirtiéndose en la nueva economía reina del turismo. Los argumentos son un aumento de ingresos de la clase media y un impulso nacional para acelerar el desarrollo del sector.

No sólo estiman que el turismo aportará el 14% del PIB nacional (un dato imponente si tenemos en cuenta que actualmente es de unos 19.000 miles de millones de dólares, o 19 billones de los nuestros), sino que también será la primera fuente de turistas a nivel mundial. Por cierto, el 14% del PIB, si el PIB se mantuviera como actualmente, es de unos 2.600.000 millones de dólares.

Europa. Dentro del TOP 10 hay países como México, India o Japón cuyo PIB también depende en gran medida del turismo, pero si algo queda claro es que, fuera de los dos titanes, Europa lleva la voz cantante. Alemania es la potencia, seguida por Francia, Italia y España cerrando la lista.

Y algo que juega a favor de todas ellas, y que tienen en común, es el patrimonio artístico, cultural y gastronómico tan diferente, además como fuertes líneas de comunicación gracias a los trenes (que ahora se quieren impulsar con nuevos trenes nocturnos) y al avión.

Dependencia. En el gráfico se refleja el dinero que el turismo aporta a la economía, no qué país recibe más visitantes o la relación entre el dinero del turismo y el PIB. Pero aunque para todos ellos supone un buen trozo del pastel del producto interior bruto, hay otros países en los que ese turismo es vital. El turismo en Malta o Croacia, por ejemplo, supone alrededor del 15% del PIB, y si hay ciudades que se quejan por la turistificación, en el caso de Malta tenemos un caso curioso.

Cuenta con unos 540.000 habitantes y en 2024 recibió aproximadamente 3,5 millones de turistas. Sólo durante agosto, tuvo unos 429.000 turistas, lo que supone prácticamente igualar la población de la isla. Y esto es una bendición, pero también un problema para las economías tan especializadas y dependientes del turismo, que pueden ser más vulnerables ante crisis.

En Xataka | Los hosteleros se las prometían felices en un verano de turismo récord. Hasta que llegaron las reservas fantasma

utm_campaign=07_Sep_2025">

Alejandro Alcolea

.

Publicado el 07/09/2025 por Diario Tecnología

Artículo original

Con el mes de septiembre, MediaMarkt arrancó la campaña "Back To School" (vigente hasta el próximo 8 de febrero a las 9 de la mañana). Esta es, sin duda alguna, una ocasión perfecta para renovar algunos de nuestros dispositivos tecnológicos. Te mostramos algunas de las mejores ofertas.

- Smartphone Samsung Galaxy S24 FE por 499 euros: de 6,7 pulgadas y con 256 GB.

- Ordenador portátil HP 15-fd0298ns por 379 euros: de 15,6 pulgadas e Intel Core i5.

- Smart TV Samsung TQ75Q7FAAUXXC por 849 euros: QLED de 75 pulgadas y Tizen.

- Tablet Lenovo Tab 10.1 por 109 euros: con 64 GB y autonomía de hasta 10 horas.

- Smartwatch Samsung Galaxy Watch8 por 349 euros: de 32 GB y Exynos W1000.

Smartphone Samsung Galaxy S24 FE

Aunque el Galaxy S25 de Samsung es el más reciente lanzamiento de Samsung, si no quieres gastar mucho en un terminal, pero no quieres renunciar a buenas prestaciones, este Samsung Galaxy S24 FE es un chollo ahora en MediaMarkt. Puedes llevarte este smartphone por 499 euros.

El Galaxy S24 FE cuenta con pantalla Dynamic AMOLED 2X de 6,7 pulgadas con tasa de refresco de 120 Hz. Monta el procesador Exynos 2400e, acompañado de una RAM de 8 GB y 256 GB de almacenamiento interno. Admite carga rápida a 25 W y garantiza seis años de actualizaciones.

Ordenador portátil HP 15-fd0298ns

El ordenador portátil es el dispositivo por excelencia para los estudiantes. Si necesitas uno para el nuevo curso, ahora puedes conseguir este de la firma HP muy rebajado. Concretamente, el HP 15-fd0298ns está ahora disponible por 379 euros.

Este ordenador portátil está equipado con el procesador Intel Core i5-1334 de 13ª generación. Monta una pantalla de 15,6 pulgadas con resolución Full HD. Está equipado con una RAM de 16 GB y una capacidad de almacenamiento de 32 GB. Eso sí, debes saber que viene sin sistema operativo.

Smart TV Samsung TQ75Q7FAAUXXC

Si en la temporada otoño-invierno, eres de los que disfrutas con un buen plan de "peli, sofá y manta", esta enorme tele Samsung de 75 pulgadas es uno de los chollos que merece la pena en MediaMarkt. Ahora la puedes conseguir por 849 euros.

Esta smart TV de la firma coreana monta un panel QLED de 75 pulgadas con resolución UHD 4K. El sistema operativo bajo el que funciona es Tizen y es compatible con Apple AirPlay. Cuenta con WiFi, Bluetooth, tres puertos HDMI, puerto Ethernet y sus altavoces ofrecen una potencia de 20 W.

Tablet Lenovo Tab, 10.1

La tecnología ha llegado a las aulas y no es raro que ya muchos niños estudien mediante tablet. Si quieres comprar una barata y con prestaciones más que aceptables, esta de Lenovo es un chollo. Ahora, puedes comprarla en MediaMarkt por 109 euros.

Esta tablet de Lenovo monta un panel IPS de 10,1 pulgadas con resolución WUXGA. El procesador que monta es el MediaTek Helio G85, el cual se acompaña de una RAM de 4 GB con 64 GB de memoria (ampliable mediante tarjeta SD). Su batería ofrece hasta 10 horas de reproducción de vídeo y permite disfrutar de lectura envolvente, por si la quieres utilizar como libro electrónico.

Smartwatch Samsung Galaxy Watch8

Otro dispositivo de Samsung que merece la pena durante esta campaña de MediaMarkt, es este wearable. Se trata del último lanzamiento, el Galaxy Watch8, un reloj con buena potencia y que cuesta ahora 349 euros.

El Samsung Galaxy Watch8 es un reloj inteligente con un diseño muy elegante. Cuenta con inteligencia artificial y su batería tiene una capacidad de 325 mAh. El procesador que monta es el Exynos W1000 y tiene una capacidad de almacenamiento de 32 GB.

Algunos de los enlaces de este artículo son afiliados y pueden reportar un beneficio a Xataka. En caso de no disponibilidad, las ofertas pueden variar.

Imágenes | Webedia, Samsung, Lenovo y HP

En Xataka | Las cuatro power banks solares con más capacidad para cargar tu móvil cuando estás de camping

En Xataka | Qué mochila para el portátil usan los editores de Xataka

utm_campaign=07_Sep_2025">

Fran León

.

Publicado el 07/09/2025 por Diario Tecnología

Artículo original

Hace poco más de un año revisité Death Stranding de 2019 para hacer unos cuantos encargos y comprobar el estado de una construcción que está entre mis mayores orgullos como jugador de videojuegos: una red de tirolinas que conecta todos los asentamientos del primer mapa. Puedes ir de un extremo a otro sin pisar el suelo. Jugó un papel clave para conseguir el Platino con mucha facilidad.

Fue un proyecto que me llevó toda una tarde de fabricación, planificación y ejecución, pero mereció la pena y sonrío cada vez que pienso en cuantas personas se han beneficiado de mi esfuerzo. Si bien no todas las tirolinas están rebosantes de Likes, algunas son construcciones bastante populares.

Tenía claro que no quería repetir una construcción de este calibre en Death Stranding 2: On the Beach y parecía que no iba a ser necesario hasta que me acerqué a la recta final del Platino, que pasa inevitablemente por completar uno de los encargos más complicados de todo el juego.

Tirolineando en Death Stranding 2: On the Beach

El Encargo 124 del refugio de Sr. Imposible es la parte más odiosa de Death Stranding 2, pero con mucha diferencia. Es un capricho fuera de lugar y desproporcionado de Kojima Productions. Otra de las tantas jugarretas de Kojima para estirar una experiencia a la que le sobran unas cuantas horas, suficientes para contarlas con los dedos de ambas manos.

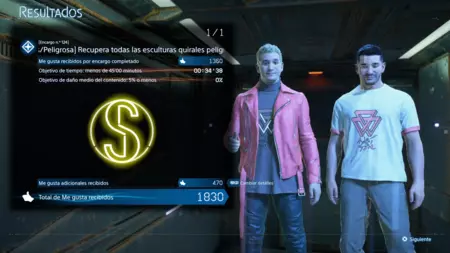

Se trata de un encargo exprés que debes completar en 50 minutos y que exige recoger una escultura quiral de cada campamento enemigo que hay en Australia. Son un total de 7 paquetes que deben llegar en un estado del 5% de daño o menos para conseguir la calificación S. Y lo peor es que la misión se resetea cuando no cumples con el tiempo, a diferencia del resto de misiones exprés del juego. Matizo esto último por si creías que exageraba al calificarlo de capricho.

Solo leer los requerimientos del encargo me hizo sentir una pereza tan profunda que durante unos días abandoné la posibilidad de conseguir el Platino en PS5. Ni siquiera tenía las ganas para planificarlo, ¡así que imagina para ejecutar el plan! Sin embargo, recordé mi construcción en Death Stranding y pensé si algo así sería factible en un mapa tan grande en comparación al original. Y más importante, ¿tendría suficiente Red Quiral?

No lo pensé demasiado. Eché un vistazo al mapa. El camino natural de la misión gira en el sentido de las agujas del reloj, alrededor de todo el mapa, dejando las montañas nevadas siempre en el centro, o casi siempre. El último campamento de enemigos está en las faldas de estas. Preparar la misión requería realizar dos pasos que precisaban tiempo y muchos recursos:

- Crear una red de tirolinas, cada una con una separación máxima de 250 metros, si no recuerdo mal.

- Derrotar a todos los enemigos de todos los campamentos con armas no letales y de seguido para hacer la misión antes de que el primero de cada campamento despertase y comenzase a movilizar al resto. Es un margen de seis días, si no recuerdo mal (otra vez).

El plan me llevó dos tardes-noche de bastantes horas. El primer paso fue el más complicado con muchísima diferencia: creé una cantidad ingente de CQP. 2 y los cargué en un camión con todas las mejoras de baterías. También me eché a la espalda el carrito flotante por si acaso. El resto solo (y digo "solo" con todo el sarcasmo que permite mi ser) fue colocar cada tirolina buscando el camino más directo al siguiente objetivo y aprovechando hasta la ventaja más nimia del terreno.

Soy consciente de que suena a fantasmada. Nadie es lo suficiente tonto para hacer esta burrada en Death Stranding 2: On the Beach después de meterse una jornada laboral de ocho horas, como mínimo. Pues déjame decirte que lo soy y que existen unos pocos jugadores que también lo han hecho. Al menos no estoy solo. Y el vídeo del comienzo de esta publicación es prueba de ello.

No recuerdo exactamente cuánto me llevó poner todas las tirolinas, pero puedo asegurarte que no baja de las cinco horas. Ten en cuenta que muchas de ellas atraviesan las montañas nevadas, van por las cimas para aprovechar mejor las distancias. Y tuve que subir personalmente a cada punto para desplegarlas y mejorarlas. Fue un auténtico calvario porque no fue fácil cuadrar las distancias y al mismo tiempo optimizar lo máximo posible todo el recorrido.

El segundo paso no fue difícil, pero sí aburrido. Fabriqué un arsenal de lanzadores de misiles no letales y tres o cuatro rifles, los monté en un camión y visité campamento por campamento bombardenado (literalmente) a todos los enemigos hasta dejarlos inconscientes. A diferencia de las tirolinas, este paso requería una ejecución lo más rápida posible para volver al refugio de Sr. Imposible y hacer un guardado manual. De esta forma conservaría todos los preparativos en caso de que algo se torciese durante la misión.

El resultado es una red de tirolinas que rodea todo el mapa de Australia de Death Stranding 2: On the Beach. No llega a cada refugio, como la inicial, está pensado para el Encargo 124 de Sr. Imposible. Es una construcción tan grande que agotó mi cobertura quiral, la ocupa por completo hasta el punto de que actualmente no puedo fabricar ni un triste buzón.

¿Y funcionó? Por supuesto. Una prueba preliminar al encargo me mostró que se tarda alrededor de 20 minutos en completar todo el recorrido de la misión y, por ende, dar la vuelta a (casi) todo el mapa con mi red de tirolinas sin pisar el suelo. Esto me dejaba un margen de 30 minutos para bajar de las tirolinas, coger todos los paquetes y volver a las tirolinas. Y también para reparar los paquetes con aerosoles reparadores y/o paraguas que identifiqué cerca de algunos campamentos. Al final, me sobraron 15 minutos, aprox. Mi tiempo en el Encargo 124 fue de 34:38 mins. Podría optimizar más el proceso de recoger los paquetes, pero aprecio mi salud mental.

En definitiva, puedo cruzar todo el mapa Australia en Death Stranding 2 sin tocar el suelo y hacerlo aproximadamente en 20 minutos. Y aun así no me siento ni un poquito orgulloso, a diferencia de mi red de tirolinas del juego original. La deferencia radica en la motivación: la primera red fue altruista y la segunda surgió fruto de una necesidad forzada. Mi único consuelo es que otros jugadores puedan beneficiarse de ella... si es que no ha desaparecido ya. Hace un par de semanas que no hago encargos por falta de tiempo.

En VidaExtra | Pensaba que lo había visto todo en Death Stranding 2 hasta que estas dos mecánicas me explotaron la cabeza

En VidaExtra | Este es el mejor personaje de Death Stranding 2 y no acepto debates

En VidaExtra | Llevo 150 horas en Death Stranding 2 y me faltan dedos de las manos para contar todas las cosas que me gustaría ver en el futuro

utm_campaign=07_Sep_2025">

Alberto Martín

.

Publicado el 07/09/2025 por Diario Tecnología

Artículo original

Que la inteligencia artificial necesita una base de información enorme para entrenarse y mejorar su calidad es una verdad incómoda. Una realidad que aunque en algunos casos (minoritarios) se está solventando comprando datos, como Google hizo con Reddit, entre las prácticas más habituales están permitir el acceso a información de sus usuarios, como Meta hace con Instagram o directamente, con prácticas poco éticas como usar contenido con copyright sin permiso.

Uno de los muchos ejemplos es Meta bajando libros de una web de descargas con el beneplácito de Zukerberg, pero también Anthropic está bajo la lupa por haber descargado masivamente millones de libros para entrenar a su modelo, según una demanda que está a punto de cerrar. Usar contenido protegido con propiedad intelectual es delito, seas una persona normal y corriente o una big tech y Anthropic va a aprenderlo abriendo la cartera.

Porque la startup tecnológica detrás de Claude va a pagar 1.500 millones de dólares para resolver una demanda por infracción de derechos de autor por descargar millones de libros pirateados, mañana 8 de septiembre se examinará el acuerdo para su visto bueno. Estamos ante uno de los mayores acuerdos hasta la fecha en materia de inteligencia artificial y propiedad intelectual, pero no es el primero ni será el último.

Llegar a juicio para Anthropic podría ser fatal: la bancarrota

Bloomberg adelanta la solicitud preliminar del acuerdo y que evitará que la startup de San Francisco vaya a juicio en diciembre. La demanda se presentó como una acción colectiva en representación de autores de hasta siete millones de libros, que alegaban que la startup habría usado de forma ilegal copias no autorizada de sus obras protegidas por derechos de autor para entrenar a sus modelos.

Ojo porque el de Anthropic es uno de los primeros acuerdos por demandas por derechos de autor, pero grandes referentes del sector como OpenAI, Midjourney o la anteriormente mencionada Meta también se enfrentan a acusaciones de uso indebido de contenidos online con propiedad intelectual.

En un escrito procesal, Anthropic explicaba que tenía una presión desmesurada para llegar a un pacto, habida cuenta que en caso de llegar a juicio se enfrentaría más que posible quiebra, ante una eventual condena de un billón de dólares, todo un jaque financiero a su existencia. Al fin y al cabo, su valoración e s de 183.000 millones, con una facturación de 5.000 millones de dólares y 13.000 millones en inversiones, pero la startup sigue siendo deficitaria.

Justin Nelson, abogado del grupo de autores que ha interpuesto la demanda, ha declarado para Associated Press que "Hasta donde sabemos, es la mayor recuperación de derechos de autor jamás realizada. Es la primera de este tipo en la era de la IA". El letrado además ha lanzado un aviso a navegantes.

"Este acuerdo envía un mensaje contundente tanto a las compañías de IA como a los creadores: tomar obras protegidas por copyright de sitios web piratas es ilegal"

Es el primer gran acuerdo, pero no será el último. Mashable recoge las declaraciones del abogado Chad Hummel (que no participa en la demanda), que apunta que "El acuerdo podría marcar el rumbo de la industria y establecer un precedente corporativo sobre qué se puede y qué no se puede utilizar sin consentimiento". Otros profesionales del derecho no lo tienen tan claro.

Este acuerdo no significa el fin de los litigios legales para la startup, que también se enfrenta a reclamaciones por vulnerar el copyright de editoriales musicales y hasta de Reddit, por usar sin permiso contenido publicado en su plataforma para entrenar a la IA. Pero como mencionábamos más arriba, no es la única: sin ir más lejos, OpenAI tiene delante al New York Times, que le demanda por reclamaciones de derechos de autor.

En Genbeta | El asistente con IA de Meta llega por fin a WhatsApp en España. Esto es todo lo que podrás hacer con él

Portada | KATRIN BOLOVTSOVA

utm_campaign=07_Sep_2025">

Eva R. de Luis

.

Publicado el 07/09/2025 por Diario Tecnología

Artículo original

El comienzo de curso está a la vuelta de la esquina y con él, toca comprar libros, material escolar de todo tipo y quizás hasta un ordenador portátil nuevo para clase. Mucho se habla de la cuesta de enero, pero la de septiembre tiene poco que envidiarle. Lo bueno es que si eres estudiante te vas a encontrar un montón de descuentos en suscripciones. En mi época universitaria aproveché unos cuantos y vaya si se nota al terminar la carrera.

Además vas a encontrarte descuentos en suscripciones de todo tipo, desde servicios que te van a venir de maravilla para tus estudios a otros más generales para disfrutar del ocio y el entretenimiento por menos dinero. Y una recomendación: lee a fondo las condiciones, porque hay descuentos que también aplican para jóvenes a secas (sean estudiantes o no) o incluso aunque no cursen estudios superiores. Estos son los mejores descuentos en suscripciones para estudiantes.

Amazon Prime

Amazon

Amazon

A título personal, esta es la suscripción a la que más partido le saqué por todo lo que ofrece y su descuentazo del 50%: envíos rápidos y gratis, sus servicios de música y películas y series en streaming, los libros de Kindle, entre otras muchas ventajas. Pues todo eso lo tienes por la mitad. Así, pasas de los 4,99 euros/mes o 49,90 euros/año a 2,49 euros al mes o 24,95 euros/año.

Microsoft Office 365

Microsoft

Microsoft

Si el anterior me dio muchos buenos ratos de entretenimiento, la popular suite de Microsoft me hizo mi vida académica más fácil. Y ojo porque no viene sola: tienes Word. Excel, PowerPoint, 1TB de almacenamiento en la nube y Copilot, la IA de la empresa de Redmond. Y como antes, un generoso descuento del 50%.

Adobe Creative

Adobe

Adobe

Si hablamos de descuentazos, quien se lleva la palma es Adobe con un 69% en la suscripción anual de su plan Creative Cloud Pro, que pasa de 80 euros a 24,39 euros. ¿Para quién es este plan? Para esos estudiantes de carreras creativas, ya que incluye herramientas como Photoshop, Acrobat Pro, Illustrator, Premiere Pro, Acrobat... sin olvidar su IA generativa.

Spotify

Spotify

Spotify

Es el servicio de música en streaming por antonomasia y si eres una persona cualquiera que quiere disfrutarlo, te va a costar 11,99 euros/mes (aunque siempre sale mejor un plan familiar o dúo). Sin embargo, si eres estudiante te cuesta prácticamente la mitad: 6,49 euros/mes. Eso sí, tendrás que tener matrícula en un centro de enseñanza superior acreditado, como puedes leer en sus condiciones.

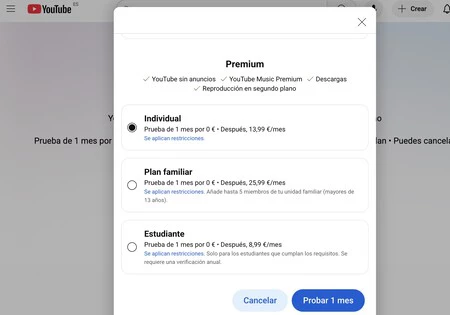

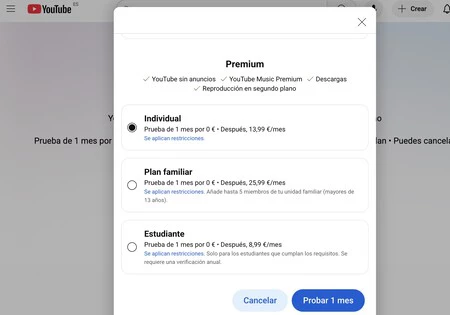

YouTube Premium

YouTube

YouTube

Librarse de los anuncios de YouTube es una de las grandes ventajas de hacerse Premium, pero es que además también tienes YouTube Music (su servicio de música en streaming) incluido en el pack. Por si fuera poco, funciona sin conexión y permite dejarlo en segundo plano. De normal cuesta 13,99 euros/mes, pero si eres estudiante te ahorras cinco euros: 8,99 euros/mes

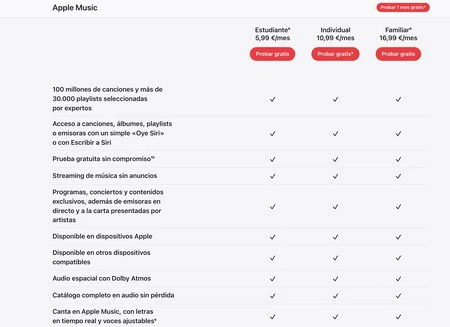

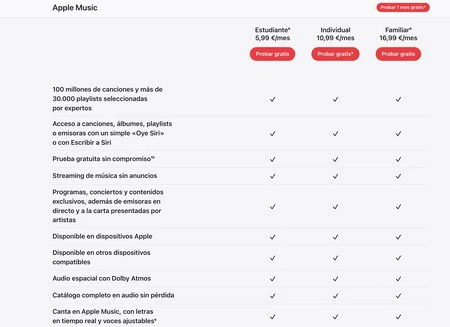

Apple Music

Apple

Apple

Si tienes un iPhone, un Mac o un iPad, en definitiva, si tu ecosistema es el de Apple, que no cunda el pánico porque en Cupertino también hay promociones para quienes están estudiando y no se limitan a los descuentos en hardware. Así, su plan familiar de Apple Music pasa de los 10,99 euros/mes a 5,99 euros/mes con las mismas ventajas: escuchar música en streaming a la carta y sin anuncios, contenido exclusivo, sonido de calidad y compatible con Dolby Atmos, entre otros.

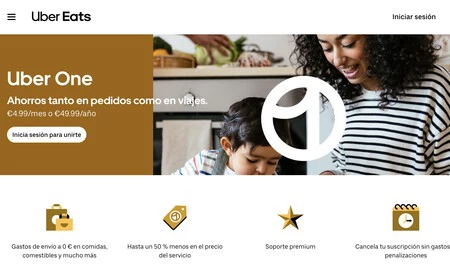

Uber One

Uber

Uber

Además del streaming y herramientas para clase, la plataforma Uber tiene un descuento del 50% en la suscripción a sus servicios, que incluyen descuentos en el envío de pedidos de locales que colaboren con la plataforma y su servicio de VTC. Así, el precio queda en 2,50 euros/mes o 24 euros al año.

En Genbeta | He hecho cuentas para ver si mi suscripción de 50 euros al año de Amazon Prime me renta. Esto es lo que he descubierto

En Genbeta | El gran problema de usar la inteligencia artificial como estudiante no son las trampas: el drama está en el proceso de aprendizaje

Portada | Fotos de Dom Fou, Ibrahim Boran

utm_campaign=07_Sep_2025">

Eva R. de Luis

.

Publicado el 07/09/2025 por Diario Tecnología

Artículo original

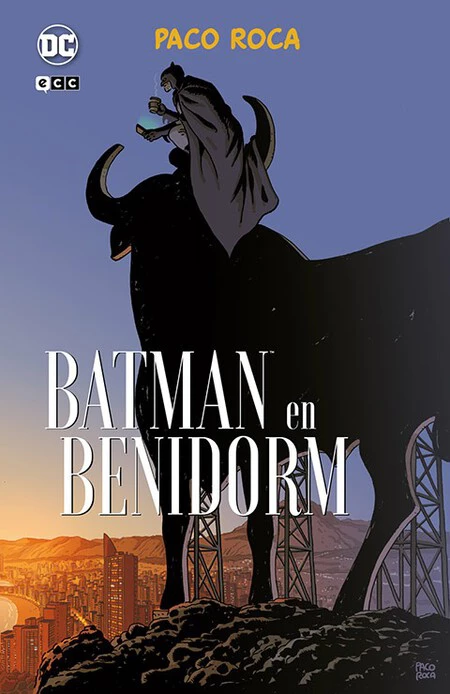

Batman ha estado en infinidad de lugares dentro y fuera de la Tierra. Ha caminado por diferentes versiones multiversales, viajado a otros planetas en el espacio, cruzado dimensiones e incluso descendido al mismísimo infierno. Pero hoy vamos a quedarnos en una ubicación más terrenal, concreta y cercana a la mayoría que estáis leyendo este artículo. Te hablo de Benidorm, ciudad de Valencia.

Por si no lo sabías, Bruce Wayne se dejó caer por Benidorm en 2023 con el cómic Batman en Benidorm o Batman: Benidorm en Estados Unidos y fue (es, de hecho) una historia muy diferente a todo lo visto en su historia de DC Cómics. ¡Y no es decir poco!

Su autor, Paco Roca, ofrece una perspectiva muy diferente del Caballero Oscuro: su lado más humano, el lado más... Bruce Wayne. En esta historia no hay villanos como el Joker ni la criminalidad de Gotham. Lo más interesante en este sentido es un robo de maletas que sirve como catalizador para el centro de la experiencia de este cómic: una reflexión sobre su identidad.

Bruce Wayne se toma unas vacaciones en la maravillosa Benidorm y, embriagado por la tranquilidad y el ambiente, hace algo inaudito: se cuestiona si el precio de ser Batman es demasiado alto, si su empeño por salvar el mundo le está impidiendo hacer algo tan sencillo (y complicado) como vivir. Se pregunta si es capaz de disfrutar de la vida. Sobra decir que el asesinato de sus padres juega un papel importante en esta reflexión.

Bruce Wayne se toma un descanso en su cruzada contra el crimen para pasar unas merecidas vacaciones en Benidorm. Una reflexión sobre la identidad del héroe a través de la cotidianeidad del hombre.

Como parte del proyecto internacional Batman: El mundo, que unió a creadores de 14 países en torno a la figura del murciélago, Paco Roca, Premio Nacional del Cómic escribió y dibujó Batman en Benidorm. En él, el autor valenciano muestra su aproximación más personal al Caballero Oscuro trayéndolo de visita a nuestro país.

En esta edición, no solo disfrutaremos de la original mirada de Paco Roca sobre la mitología de Batman, sino que también descubriremos gran parte de su proceso creativo, inédito hasta ahora.

Si bien no es el cómic más icónico y deseado por los fans de Batman, resulta innegable que ofrece una perspectiva única del personaje. Es fácil olvidar que debajo de la máscara hay un hombre, Bruce Wayne, y que su tiempo en el mundo es limitado. Así que es bueno tener un capítulo como este en el que se cuestiona todo lo que hace, como lo tuvo Spider-Man en la trilogía de Sam Raimi, por ejemplo.

En VidaExtra | Por qué Batman teme tanto a Plastic Man, uno de los héroes más bobos (y divertidos) de DC Comics

En VidaExtra | Batman no es el único héroe con coche: el Spider-Móvil existió y fue un fiasco que a Spider-Man le daba vergüenza conducir

En VidaExtra | 13 secretos y curiosidades de Batman: El Cruzado Enmascarado que quizás hayas pasado por alto

utm_campaign=07_Sep_2025">

Alberto Martín

.

Publicado el 07/09/2025 por Diario Tecnología

Artículo original

Que la inteligencia artificial necesita una base de información enorme para entrenarse y mejorar su calidad es una verdad incómoda. Una realidad que aunque en algunos casos (minoritarios) se está solventando comprando datos, como Google hizo con Reddit, entre las prácticas más habituales están permitir el acceso a información de sus usuarios, como Meta hace con Instagram o directamente, con prácticas poco éticas como usar contenido con copyright sin permiso.

Uno de los muchos ejemplos es Meta bajando libros de una web de descargas con el beneplácito de Zukerberg, pero también Anthropic está bajo la lupa por haber descargado masivamente millones de libros para entrenar a su modelo, según una demanda que está a punto de cerrar. Usar contenido protegido con propiedad intelectual es delito, seas una persona normal y corriente o una big tech y Anthropic va a aprenderlo abriendo la cartera.

Porque la startup tecnológica detrás de Claude va a pagar 1.500 millones de dólares para resolver una demanda por infracción de derechos de autor por descargar millones de libros pirateados, mañana 8 de septiembre se examinará el acuerdo para su visto bueno. Estamos ante uno de los mayores acuerdos hasta la fecha en materia de inteligencia artificial y propiedad intelectual, pero no es el primero ni será el último.

Llegar a juicio para Anthropic podría ser fatal: la bancarrota

Bloomberg adelanta la solicitud preliminar del acuerdo y que evitará que la startup de San Francisco vaya a juicio en diciembre. La demanda se presentó como una acción colectiva en representación de autores de hasta siete millones de libros, que alegaban que la startup habría usado de forma ilegal copias no autorizada de sus obras protegidas por derechos de autor para entrenar a sus modelos.

Ojo porque el de Anthropic es uno de los primeros acuerdos por demandas por derechos de autor, pero grandes referentes del sector como OpenAI, Midjourney o la anteriormente mencionada Meta también se enfrentan a acusaciones de uso indebido de contenidos online con propiedad intelectual.

En un escrito procesal, Anthropic explicaba que tenía una presión desmesurada para llegar a un pacto, habida cuenta que en caso de llegar a juicio se enfrentaría más que posible quiebra, ante una eventual condena de un billón de dólares, todo un jaque financiero a su existencia. Al fin y al cabo, su valoración e s de 183.000 millones, con una facturación de 5.000 millones de dólares y 13.000 millones en inversiones, pero la startup sigue siendo deficitaria.

Justin Nelson, abogado del grupo de autores que ha interpuesto la demanda, ha declarado para Associated Press que "Hasta donde sabemos, es la mayor recuperación de derechos de autor jamás realizada. Es la primera de este tipo en la era de la IA". El letrado además ha lanzado un aviso a navegantes.

"Este acuerdo envía un mensaje contundente tanto a las compañías de IA como a los creadores: tomar obras protegidas por copyright de sitios web piratas es ilegal"

Es el primer gran acuerdo, pero no será el último. Mashable recoge las declaraciones del abogado Chad Hummel (que no participa en la demanda), que apunta que "El acuerdo podría marcar el rumbo de la industria y establecer un precedente corporativo sobre qué se puede y qué no se puede utilizar sin consentimiento". Otros profesionales del derecho no lo tienen tan claro.

Este acuerdo no significa el fin de los litigios legales para la startup, que también se enfrenta a reclamaciones por vulnerar el copyright de editoriales musicales y hasta de Reddit, por usar sin permiso contenido publicado en su plataforma para entrenar a la IA. Pero como mencionábamos más arriba, no es la única: sin ir más lejos, OpenAI tiene delante al New York Times, que le demanda por reclamaciones de derechos de autor.

En Genbeta | El asistente con IA de Meta llega por fin a WhatsApp en España. Esto es todo lo que podrás hacer con él

Portada | KATRIN BOLOVTSOVA

utm_campaign=07_Sep_2025">

Eva R. de Luis

.

Publicado el 07/09/2025 por Diario Tecnología

Artículo original

Ahora mismo no nos encontramos en la época de máximo apogeo de Call of Duty, pero a finales de los 2000 y principios de los 2010, nadie podía con la mayor franquicia FPS. Activision dominaba el género con puño de hierro y los billetes llovían en la oficina de Bobby Kotick, hasta que un desgraciado incidente sucedió en Francia.

Un camión se encontraba transportando mercancía en Créteil, al sur de París, y en su interior contaba con numerosas copias de Call of Duty: Modern Warfare 3. Apenas dos días restaban para que llegase el 8 de noviembre de 2011 y se produjese el lanzamiento en PC, Wii, Nintendo 3DS, PS3 y Xbox 360, por lo que un coche impactó contra el vehículo de mayor tamaño.

Dos individuos enmascarados aparecieron, tiraron gas lacrimógeno para neutralizar a los conductores del camión antes de subirse y escapar con el cargamento de videojuegos, valorado en 400.000 euros. Un atraco de película que se saldó con la nada despreciable cifra de unas 6.000 copias del videojuego robadas.

Estamos hablando de uno de los mayores robos que se hayan producido en la historia de los videojuegos, aunque Activision no era la primera vez que sufría una problemática similar. Anteriormente, un empleado supuestamente sustrajo una copia del juego de un almacén en California antes de piratear el disco y subirlo a internet.

En VidaExtra | Casi todo el mundo piensa en Call of Duty al verlas durante las partidas, pero realmente tienen su origen en Battlefield

En VidaExtra | Esta maravilla de Call of Duty lleva más de 10 años con nosotros y ha sido rediseñada y destruida varias veces. Su regreso es inminente

En VidaExtra | Adoro con toda mi alma estas misiones de Call of Duty y todos sus juegos deberían tener al menos una en su modo campaña

utm_campaign=07_Sep_2025">

Juan Sanmartín

.

Publicado el 07/09/2025 por Diario Tecnología

Artículo original

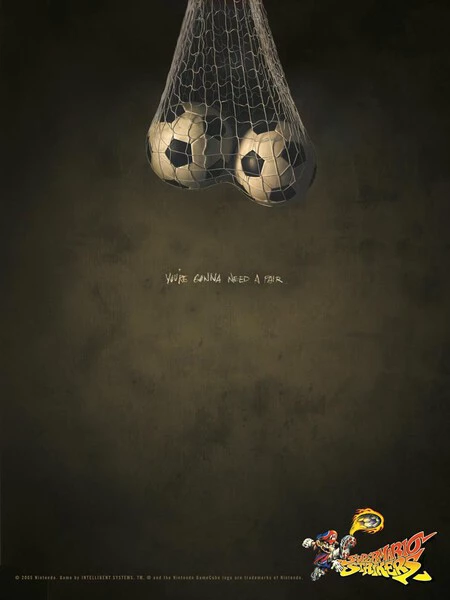

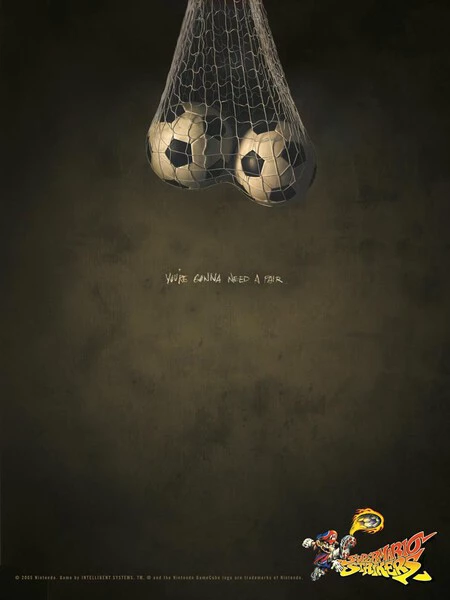

Con apenas tres entregas lanzadas en 20 años de existencia, Super Mario Strikers es posible que no sea el spin-off más popular de la franquicia de Nintendo. La compañía nipona quiso ofrecer una perspectiva muy loca para el fútbol, por lo que le entregó a Next Level Games la tarea de crear partidos épicos con los diferentes personajes.

GameCube fue la consola que recibió aquel primer videojuego a finales del 2005, el cual nos permitía disputar encuentros donde no había árbitros, las faltas estban a la orden del día y los disparos que firmaría Oliver Atom, también. Por si fuera poco, estamos hablando de una época en la que los departamentos de marketing se ponían bastante más juguetones. Teniendo todos estos parámetros en cuenta, Nintendo no tuvo el valor de lanzar al público el siguiente cartel promocional que es más que evidente lo que pretende sugerir.

Fuente: Liam Robertson

Fuente: Liam Robertson

"Vas a necesitar un par", reza la frase en la parte central de una imagen que no deja que vuele demasiado la imaginación. Un par de pelotas de fútbol en una red cuelgan en el aire de una forma que recuerda a los testículos, motivo por el cual seguramente Nintendo no quiso traspasar sus propios límites.

Realizar una campaña de carácter sexual para un juego dirigido a un público infantil no parecía lo más adecuado, ya que al final eran los padres los que iban a poner el dinero para las compras. Eso sí, si llega a salir a la luz, el revuelo hubiese sido tan popular que todos nos acordaríamos de Super Mario Strikers.

En VidaExtra | La guía completa de Nintendo Switch Online en Switch 2: juegos clásicos, multijugador, precio, funciones y todo lo que necesitas saber

En VidaExtra | Ha cumplido 30 años y sigue siendo una de las aventuras de plataformas más memorables de la historia de Nintendo. Juega a Donkey Kong Country en Nintendo Switch Online

En VidaExtra | Es el RPG de fantasía que más veces he rejugado y sigue siendo tan excepcional como hace 30 años. No te pierdas Breath of Fire II en Nintendo Switch Online

utm_campaign=07_Sep_2025">

Juan Sanmartín

.

Página Anterior

Página Siguiente