En un mundo donde cada clic, cada búsqueda y cada interacción online se registra, se analiza y, a menudo, se monetiza, la búsqueda de la privacidad digital se ha convertido en una quimera para muchos. Las promesas de "navegación privada" con el modo incógnito o la aparente seguridad de una red privada virtual (VPN) son herramientas válidas, sin duda, pero ¿qué tan "anónimas" son realmente? He aquí mi experiencia, una que me ha llevado de vuelta a una solución sorprendentemente analógica y robusta: una vieja memoria USB. Me ha permitido, con un poco de conocimiento y paciencia, alcanzar un nivel de anonimato que rara vez se experimenta en la internet moderna.

Este post no es una crítica a las herramientas existentes, sino una exploración de cómo, a veces, las soluciones más sencillas y menos obvias pueden ser las más efectivas. Es un viaje hacia el entendimiento de que el anonimato real en línea requiere un enfoque más holístico que una simple casilla de verificación o una suscripción mensual. Mi objetivo es compartir este descubrimiento y, quizás, inspirar a otros a tomar el control de su huella digital de una manera más profunda.

El dilema de la privacidad digital en la era moderna

La internet, esa vasta red de conocimiento y conexión, ha evolucionado de un espacio utópico a un complejo entramado donde nuestra información personal es un activo valioso. Empresas, gobiernos y actores maliciosos están constantemente buscando formas de acceder a nuestros datos, ya sea para publicidad dirigida, vigilancia o actividades ilícitas. Ante este panorama, es natural que busquemos refugio en herramientas que prometen proteger nuestra identidad.

Incógnito no es anonimato: Desmitificando la navegación privada

La función de "navegación privada" o "incógnito" presente en la mayoría de los navegadores web es, para muchos, el primer y único paso hacia el anonimato. Sin embargo, su alcance es extremadamente limitado. Lo que hace el modo incógnito es evitar que el navegador guarde tu historial de navegación, cookies, datos de sitios web o información introducida en formularios en tu dispositivo local después de que cierres la ventana. Esto es útil si compartes un ordenador y no quieres que otros usuarios vean lo que has visitado.

Pero es crucial entender lo que no hace:

- No te oculta de los sitios web que visitas: Ellos seguirán viendo tu dirección IP y pueden rastrear tu actividad.

- No te oculta de tu proveedor de servicios de internet (ISP): Tu ISP puede ver todas tus actividades en línea, independientemente del modo incógnito.

- No te oculta de tu empleador o institución educativa: Si estás usando una red corporativa o académica, los administradores pueden monitorear tu tráfico.

- No te protege de malware: Los virus, spyware u otros programas maliciosos instalados en tu sistema seguirán operando.

En esencia, el modo incógnito es una medida de privacidad local, no una barrera contra la vigilancia externa. Para más detalles sobre cómo funciona, puedes consultar esta explicación de Google sobre el modo incógnito: Modo de navegación de incógnito.

VPN: Una capa esencial, pero no la panacea de la privacidad

Las VPN (Redes Privadas Virtuales) son una herramienta mucho más robusta y ampliamente recomendada para mejorar la privacidad y seguridad online. Una VPN crea un "túnel" cifrado entre tu dispositivo y un servidor remoto operado por el proveedor de la VPN. Todo tu tráfico de internet pasa a través de este túnel, lo que logra varias cosas importantes:

- Oculta tu dirección IP real: Los sitios web y servicios en línea verán la dirección IP del servidor VPN, no la tuya.

- Cifra tu tráfico: Esto dificulta que tu ISP, gobiernos o hackers intercepten y lean tus datos.

- Evita la censura geográfica: Al poder elegir un servidor en otro país, puedes acceder a contenido que podría estar restringido en tu ubicación.

A pesar de sus grandes ventajas, las VPNs no son una solución mágica para el anonimato total. Aquí algunas consideraciones:

- Confianza en el proveedor: Estás confiando en que tu proveedor de VPN no registre tu actividad. Si un proveedor guarda registros y estos caen en manos equivocadas, o si son obligados legalmente a entregarlos, tu anonimato se ve comprometido. Por ello, la elección de un proveedor sin política de registros (no-logs) es vital. Puedes profundizar en qué es una VPN aquí: ¿Qué es una VPN?.

- Filtraciones: A veces, las VPN pueden sufrir "filtraciones de DNS" o "filtraciones de IP" que exponen tu información real.

- Huellas digitales: Aunque tu IP esté oculta, otros elementos como las huellas digitales del navegador (fingerprinting), cookies de terceros o tu comportamiento de navegación pueden seguir utilizándose para identificarte.

- No te protege de ti mismo: Si inicias sesión en tus cuentas personales (Gmail, Facebook, etc.) mientras usas una VPN, esas plataformas sabrán quién eres.

Las VPN son un pilar fundamental de la ciberseguridad personal, y personalmente las uso a diario. Sin embargo, para un anonimato absoluto, necesitamos algo más.

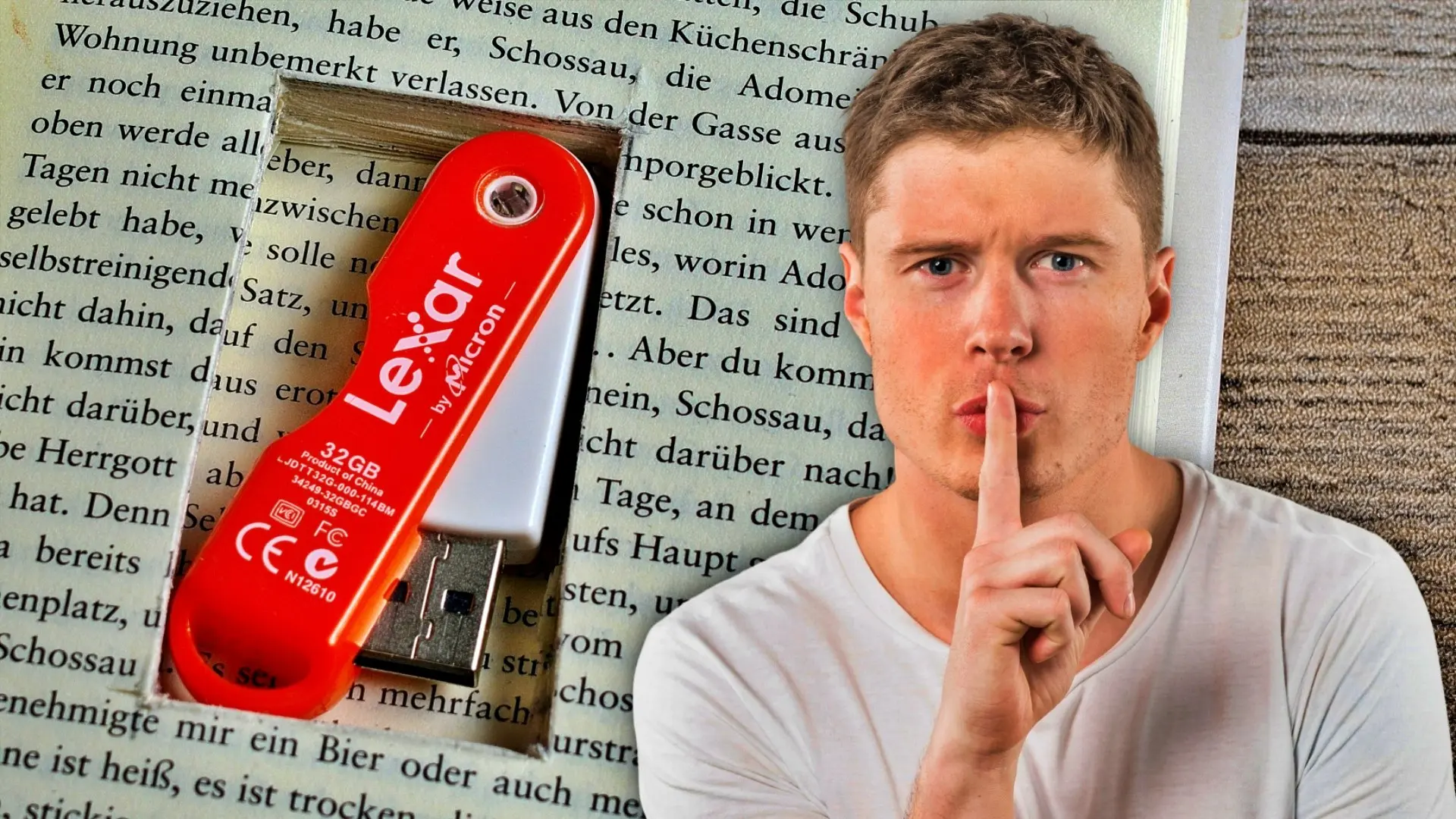

La génesis de una solución "analógica": El resurgir de la vieja memoria USB

La idea de ir más allá de las herramientas convencionales me asaltó mientras investigaba sobre la persistencia de datos y las trazas digitales. Me preguntaba cómo podría crear un entorno de navegación donde, al terminar mi sesión, absolutamente nada quedara registrado en el sistema que utilicé. Quería un "borrón y cuenta nueva" literal cada vez. Ahí fue cuando mi mirada se posó en un cajón lleno de memorias USB antiguas, esas que ahora tienen poca utilidad para almacenar grandes archivos, pero que son perfectas para otro propósito: ser el cerebro de un sistema operativo efímero.

La premisa es sencilla: ¿Y si pudiera arrancar un sistema operativo completo desde una memoria USB, usarlo para navegar, y luego, al apagarlo, no dejar ninguna huella en el disco duro del ordenador huésped, ni siquiera en la propia memoria USB de forma persistente? La respuesta me llevó al concepto de los sistemas operativos en vivo, y uno en particular que ha sido diseñado específicamente para la privacidad y el anonimato.

El poder de un sistema operativo en vivo (Live OS) para la seguridad

Un sistema operativo en vivo es una maravilla tecnológica que permite ejecutar un sistema operativo completo directamente desde un medio externo, como un CD/DVD, una tarjeta SD o, lo más práctico hoy en día, una memoria USB. La característica fundamental es que no requiere instalación en el disco duro del ordenador.

¿Qué es un Live OS y cómo funciona?

Cuando arrancas un ordenador con un Live OS desde una memoria USB, el sistema operativo se carga en la memoria RAM del equipo. Esto significa que:

- No se modifica el disco duro interno: El sistema operativo preexistente en el ordenador (Windows, macOS, Linux) no se toca en absoluto.

- Es efímero por naturaleza: Cualquier cambio que hagas en el Live OS (archivos descargados, historial de navegación, configuraciones) se almacena en la RAM y se pierde completamente al apagar el ordenador. Esto es la clave del anonimato, ya que no quedan rastros digitales.

- Independencia del hardware: El Live OS es capaz de funcionar en casi cualquier ordenador moderno, haciendo que la experiencia de anonimato sea portátil.

Mi opinión personal aquí es que esta capacidad de "no dejar huella" es la joya de la corona para quienes buscan privacidad real. Es como si el sistema operativo naciera, viviera y muriera en cada sesión, llevándose consigo todo rastro de su existencia.

Tails: El rey del anonimato basado en USB

De todos los Live OS disponibles, hay uno que destaca por encima de los demás en la misión de anonimato y privacidad: Tails (The Amnesic Incognito Live System). Tails es una distribución de Linux basada en Debian, diseñada específicamente para ser ejecutada desde una memoria USB. Su propósito principal es proteger la privacidad y el anonimato, y lo hace de una manera extremadamente eficiente.

Ventajas intrínsecas de usar Tails

- Todo el tráfico a través de Tor: La característica más importante de Tails es que todo el tráfico de internet se fuerza a pasar a través de la red Tor. La red Tor (The Onion Router) es una red de anonimato que enruta tu tráfico a través de una serie de nodos voluntarios alrededor del mundo, cifrando cada capa de retransmisión, haciendo extremadamente difícil rastrear el origen de tu conexión. Puedes aprender más sobre Tor en la página oficial: El Proyecto Tor.

- Amnesia total: Por defecto, Tails no deja ningún rastro en el ordenador que usas. Una vez que apagas el sistema, la RAM se borra y todos tus datos temporales desaparecen. Esto significa que no hay historial de navegación, ni documentos descargados, ni contraseñas guardadas en el disco duro o en la propia memoria USB (a menos que configures la "persistencia", lo cual va en contra del anonimato total y solo debe usarse para guardar herramientas de forma cifrada).

-

Herramientas de privacidad preconfiguradas: Tails viene equipado con una serie de herramientas de seguridad y privacidad, incluyendo:

- Navegador Tor: Una versión modificada de Firefox optimizada para Tor, con extensiones de seguridad como NoScript y HTTPS Everywhere preinstaladas.

- Clientes de mensajería instantánea y correo electrónico: Con cifrado por defecto.

- Software de cifrado: Para proteger tus archivos si necesitas guardarlos temporalmente.

- Herramientas para evitar el rastreo: Diseñadas para minimizar las huellas digitales.

- No modifica el sistema huésped: Como Live OS, no toca el disco duro del ordenador. Esto lo hace ideal para usar en ordenadores públicos o prestados sin dejar rastro en ellos.

- Cifrado de la persistencia (opcional): Aunque el anonimato total implica la amnesia, Tails ofrece una opción de "almacenamiento persistente" cifrado en la misma memoria USB. Esto permite guardar archivos, configuraciones o claves de cifrado de forma segura entre sesiones, pero siempre bajo cifrado robusto. Para un anonimato extremo, esta opción no se utiliza.

Consideraciones y limitaciones de Tails

- Rendimiento: Al ejecutar todo desde la memoria RAM y enrutar todo el tráfico por Tor, la velocidad de navegación puede ser considerablemente más lenta que la de una conexión directa o con VPN.

- Compatibilidad de hardware: Aunque Tails es compatible con la mayoría de hardware moderno, puede haber problemas ocasionales con tarjetas gráficas o de red muy nuevas o muy específicas.

- Conocimiento técnico mínimo: La instalación y configuración inicial requiere seguir unos pasos que, aunque bien documentados, pueden ser un pequeño obstáculo para usuarios completamente novatos.

- No te protege del mundo real: Tails no te protege de la vigilancia física (cámaras de seguridad, personas mirando por encima de tu hombro) ni de la ingeniería social. El factor humano sigue siendo el eslabón más débil.

Más allá de Tails: Otras opciones portátiles para un control mejorado

Si bien Tails es la opción por excelencia para el anonimato, existen otras alternativas y enfoques que pueden ofrecer grados variables de privacidad y control, dependiendo de tus necesidades.

Linux portátil genérico y distribuciones especializadas

Prácticamente cualquier distribución de Linux puede ser ejecutada en modo Live desde una memoria USB. Distribuciones populares como Ubuntu, Linux Mint o Fedora ofrecen esta capacidad. Aunque no vienen preconfiguradas para el anonimato como Tails, puedes instalar herramientas de privacidad y seguridad adicionales.

Además, existen distribuciones de Linux especializadas en seguridad y pruebas de penetración, como Kali Linux o Parrot OS, que también pueden ejecutarse en modo Live. Estas son más complejas y están orientadas a expertos, pero demuestran la flexibilidad de los Live OS. Para un usuario promedio que busca privacidad, la sobrecarga de herramientas de hacking no es necesaria, y de hecho puede ser contraproducente por la complejidad.

Navegadores portátiles: Una alternativa con sus propias particularidades

Otra opción, menos robusta que un Live OS, es utilizar versiones portátiles de navegadores web. Estos navegadores, como Firefox Portable o incluso el Tor Browser Portable, pueden ser instalados en una memoria USB y ejecutados desde allí. La ventaja es que no requieren arrancar un sistema operativo completo. La desventaja es que se ejecutan sobre el sistema operativo principal del ordenador, lo que significa que el entorno subyacente sigue siendo vulnerable y puede dejar rastros.

Aunque el navegador portable no guarda datos en el disco duro, el sistema operativo anfitrión puede seguir registrando la actividad a través de logs, análisis de memoria RAM, etc. Por lo tanto, no ofrecen el mismo nivel de anonimato que un Live OS amnésico. Son útiles para la portabilidad y para evitar dejar rastros visibles de historial, pero no para un anonimato profundo.

Preparando el terreno: Requisitos técnicos y configuración inicial

La idea de mi vieja memoria USB cobrando nueva vida me encantaba. Sin embargo, convertirla en una herramienta de anonimato requiere unos pocos pasos. Es un proceso sencillo, pero que demanda atención al detalle.

Selección del hardware adecuado: La memoria USB

Para un Live OS como Tails, una memoria USB con al menos 8 GB de capacidad es suficiente. La velocidad es un factor importante: una USB 2.0 funcionará, pero una USB 3.0 o superior hará que el arranque y el funcionamiento del sistema sean mucho más fluidos y rápidos. Mi "vieja" memoria USB resultó ser una USB 2.0 de 16 GB, lo cual era adecuado, aunque la paciencia era necesaria en el arranque.

Creación del medio de arranque: Software y precauciones

El primer paso es descargar la imagen ISO del sistema operativo que deseas usar (en mi caso, Tails) desde su sitio web oficial. Es vital verificar la integridad de la descarga usando las firmas digitales para asegurar que el archivo no ha sido manipulado.

Luego, necesitarás un software para "flashear" o "grabar" la imagen ISO en la memoria USB, convirtiéndola en un medio de arranque. Algunas opciones populares y fiables son:

- BalenaEtcher: Es mi preferido por su interfaz limpia y su proceso sencillo. Es multiplataforma. Descargar BalenaEtcher.

- Rufus: Una excelente opción para usuarios de Windows, muy potente y configurable. Descargar Rufus.

Durante este proceso, todos los datos existentes en la memoria USB serán borrados, así que asegúrate de hacer una copia de seguridad si es necesario.

Configuración de arranque en BIOS/UEFI

Una vez que la memoria USB está lista, el último paso es configurar el ordenador para que arranque desde ella. Esto se hace accediendo a la configuración del BIOS o UEFI del equipo. El método para acceder a estas configuraciones varía según el fabricante del ordenador (a menudo presionando F2, F10, F12, o Supr justo al encender el equipo).

Dentro del BIOS/UEFI, buscarás la sección de "Boot Order" o "Prioridad de arranque" y moverás la memoria USB a la primera posición. Guardas los cambios, reinicias y, si todo va bien, el sistema operativo Live debería empezar a cargar.

Este paso puede ser el más intimidante para algunos, pero con un poco de guía (hay muchos tutoriales en línea específicos para cada marca de ordenador), es bastante manejable.

Mi experiencia personal: Reflexiones sobre la verdadera anonimidad

Al principio, usar Tails desde mi vieja memoria USB fue una experiencia curiosa. La lentitud de Tor, la interfaz algo espartana comparada con los sistemas operativos comerciales, y la necesidad de reiniciar el ordenador cada vez que quería navegar "anónimamente" eran pequeños sacrificios. Pero la sensación de seguridad y control era inigualable.

Me di cuenta de que este método no se trata de conveniencia, sino de principios. Es una declaración activa de que valoras tu privacidad por encima de la inmediatez. Utilizo este "modo 100% anónimo" para búsquedas particularmente sensibles, para acceder a información que prefiero no vincular a mi identidad digital habitual, o simplemente para experimentar esa sensación de ser un "fantasma" en la red.

Mi opinión es que no es una solución para el uso diario, a menos que tu trabajo o tus circunstancias lo exijan. Para la navegación general, una buena VPN es más que suficiente. Pero para esos momentos en que la privacidad es crítica, o para simplemente entender los límites de nuestra huella digital, un Live OS como Tails en una memoria USB es una herramienta poderosa y educativa. Es un recordatorio de que la tecnología, por avanzada que sea, aún puede ser dominada y subvertida por soluciones "simples" y bien pensadas.

Además, el proceso de configurar y usar un Live OS fomenta una mayor comprensión de cómo funcionan los sistemas operativos y las redes, lo cual es invaluable en sí mismo. No es solo una herramienta, es una lección en ciberseguridad.

Consideraciones de seguridad adicionales y el factor humano

Lograr un nivel de anonimato cercano al 100% no solo implica la tecnología, sino también una disciplina personal y la conciencia del entorno. Un Live OS como Tails resuelve gran parte del problema técnico, pero el "factor humano" sigue siendo el eslabón más débil.

La importancia de la protección física del dispositivo

Si tu memoria USB contiene el Live OS, es vital protegerla físicamente. Una USB extraviada podría, en teoría, ser utilizada por alguien más para ver tus patrones de uso o incluso intentar comprometer el sistema si no se usó correctamente (por ejemplo, si se activó la persistencia y no se manejó con sumo cuidado). Aunque la amnesia de Tails es un gran protector, el dispositivo en sí debe ser tratado como una llave a tu &qu