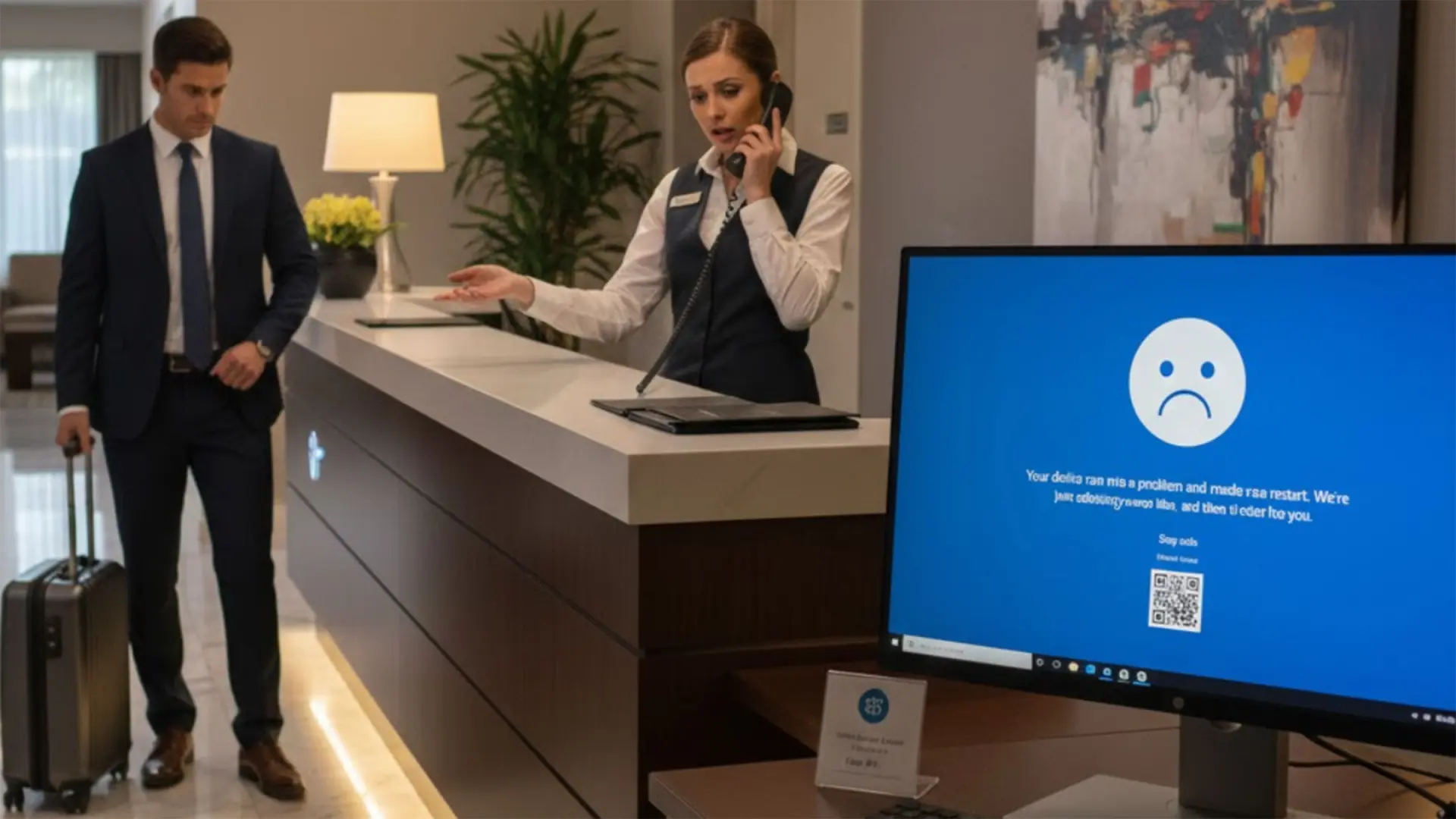

La digitalización ha transformado radicalmente el sector hotelero, optimizando procesos desde la gestión de reservas hasta la experiencia del cliente en el alojamiento. Sin embargo, esta evolución trae consigo una superficie de ataque cada vez mayor para ciberdelincuentes ingeniosos. En un escenario donde cada clic puede ser una puerta de entrada, una nueva y sofisticada amenaza está poniendo en jaque la seguridad de las reservas de hoteles a nivel global. Se trata de un ataque que explota la confianza y el desconocimiento tecnológico, utilizando falsos pantallazos azules de Windows 11 para engañar al personal y obtener acceso a sistemas críticos. La magnitud del riesgo no es menor; hablamos de la posibilidad de comprometer datos sensibles de clientes, manipular la disponibilidad de habitaciones y, en última instancia, dañar irreparablemente la reputación de los establecimientos. Este método, que combina la ingeniería social con una técnica de intrusión bien camuflada, demuestra la constante evolución de las tácticas maliciosas y la urgente necesidad de una vigilancia y preparación continuas por parte de la industria. No es solo un problema técnico; es una cuestión de confianza y operatividad que demanda una respuesta inmediata y efectiva.

Una nueva amenaza disfrazada: El modus operandi

La eficacia de este nuevo vector de ataque reside en su capacidad para mimetizarse con situaciones cotidianas y generar un sentido de urgencia. El modus operandi de estos ciberdelincuentes es particularmente astuto, explotando tanto la percepción de un fallo técnico como la buena voluntad del personal para resolverlo. Generalmente, el ataque comienza con un correo electrónico de phishing cuidadosamente elaborado. Este email, que a menudo simula provenir de un proveedor de servicios legítimo o incluso de un departamento interno de TI, contiene un archivo adjunto malicioso o un enlace a una descarga. Una vez que la víctima, típicamente un empleado con acceso a sistemas de reservas o gestión hotelera, abre el archivo o hace clic en el enlace, el software malicioso se ejecuta en segundo plano.

Lo que sigue es el elemento central del engaño: la aparición de un falso "pantallazo azul de la muerte" (BSOD, por sus siglas en inglés) de Windows 11. A primera vista, la pantalla es indistinguible de un BSOD genuino, con su aspecto moderno y los mensajes técnicos que suelen acompañar a un fallo grave del sistema operativo. Sin embargo, en lugar de un reinicio automático, la pantalla falsa instruye al usuario a llamar a un número de "soporte técnico" o a visitar una página web específica para solucionar el problema. Aquí es donde la ingeniería social alcanza su punto álgido. Al contactar con el falso soporte, la víctima es guiada para descargar e instalar software de acceso remoto legítimo (como TeamViewer, AnyDesk o similar, pero con un ID controlado por el atacante) o para ejecutar comandos que otorgan a los ciberdelincuentes control total sobre su máquina. En otras variantes, el falso BSOD incluso puede ofrecer un botón "solucionar ahora" que, al hacer clic, descarga e instala el malware directamente, a menudo presentando una falsa barra de progreso para mantener la ilusión de un proceso de reparación legítimo.

El objetivo final es siempre el mismo: obtener acceso no autorizado. Una vez dentro, los atacantes pueden robar credenciales, instalar software espía, exfiltrar datos de clientes (incluyendo información de tarjetas de crédito y datos personales), modificar o cancelar reservas, e incluso introducir ransomware que cifre los sistemas del hotel, exigiendo un rescate para su liberación. Este enfoque es particularmente peligroso porque no se basa en vulnerabilidades técnicas complejas, sino en la manipulación psicológica, aprovechando la ansiedad y la inexperiencia del usuario frente a un problema aparentemente crítico del sistema. La evolución de los ataques de phishing y la ingeniería social es constante, y este ejemplo particular subraya la necesidad de una formación continua y una vigilancia extrema. Para más información sobre cómo funcionan las estafas de ingeniería social, pueden consultar recursos como el de INCIBE sobre este tema: Guía de INCIBE contra el phishing y la ingeniería social.

¿Por qué Windows 11? Una elección estratégica para el ciberdelincuente

La elección de falsificar un pantallazo azul de Windows 11 no es casual; es una decisión calculada que aprovecha la psicología del usuario y el ciclo de vida de la tecnología. Windows 11, siendo la versión más reciente del sistema operativo de Microsoft, tiene un aspecto visual moderno y renovado. Esto significa que muchos usuarios, especialmente aquellos que han migrado recientemente o que están menos familiarizados con las particularidades técnicas de la nueva interfaz, son más propensos a aceptar la autenticidad de un BSOD diseñado con esta estética. Un pantallazo azul de Windows 10 o versiones anteriores podría ser más reconocible para algunos, mientras que la novedad de Windows 11 otorga una capa adicional de credibilidad al engaño.

Además, los ciberdelincuentes se aprovechan del "factor novedad" y la curiosidad que rodea a las nuevas tecnologías. Los usuarios pueden estar menos familiarizados con cómo se ven los errores críticos en Windows 11, haciendo que sea más difícil discernir si una pantalla de error es genuina o una imitación. También hay una percepción implícita de que una tecnología más nueva podría tener problemas "nuevos" o diferentes, lo que refuerza la idea de que el BSOD es un fallo real. En mi opinión, esta táctica es particularmente astuta porque se mezcla lo familiar (un BSOD como señal de un problema grave) con lo novedoso (la apariencia de Windows 11), creando una trampa donde la falta de experiencia específica con la última versión del sistema operativo juega en contra del usuario. Es un recordatorio de que la seguridad no solo depende de las defensas tecnológicas, sino también de la alfabetización digital y la conciencia de los usuarios frente a las constantes innovaciones, incluso aquellas que son explotadas para fines maliciosos.

Las graves implicaciones para el sector hotelero

Las consecuencias de un ataque exitoso de esta índole van mucho más allá de una simple interrupción tecnológica. Para el sector hotelero, las implicaciones pueden ser devastadoras, afectando directamente la operatividad, la reputación y, en última instancia, la viabilidad económica del negocio.

Impacto en la operación diaria

Un acceso no autorizado a los sistemas de reservas y gestión hotelera puede tener un impacto inmediato y tangible en la operación diaria. Los ciberdelincuentes pueden manipular el sistema para:

- Cancelaciones y modificaciones fraudulentas: Anular reservas existentes o cambiar sus detalles, lo que lleva a huéspedes sin alojamiento o con reservas incorrectas, generando quejas, reclamaciones y una pésima experiencia para el cliente.

- Bloqueo de habitaciones: Marcar habitaciones como ocupadas o fuera de servicio sin razón, reduciendo la capacidad real del hotel y provocando pérdidas de ingresos significativas al no poder vender esas habitaciones.

- Pérdida de ingresos: La interrupción de los sistemas impide la aceptación de nuevas reservas o el procesamiento de pagos, afectando directamente el flujo de caja.

Robo de información sensible

Uno de los mayores riesgos es el robo de información. Los hoteles manejan una gran cantidad de datos personales y financieros, lo que los convierte en un objetivo prioritario para los cibercriminales:

- Datos de clientes: Esto incluye nombres, direcciones, números de teléfono, direcciones de correo electrónico y, crucialmente, información de tarjetas de crédito. Un compromiso de esta naturaleza puede llevar a fraudes financieros masivos y exponer al hotel a acciones legales por parte de los afectados.

- Datos de empleados: Información personal de la plantilla, como números de identificación, direcciones y datos bancarios, también puede ser comprometida, exponiéndolos a robo de identidad.

- Información estratégica del hotel: Planes de negocio, estrategias de precios, acuerdos con proveedores y otros datos confidenciales pueden ser robados y utilizados por competidores o vendidos en el mercado negro.

Consecuencias legales y económicas

Más allá de la operación y el robo de datos, los hoteles enfrentan severas repercusiones legales y económicas:

- Multas por incumplimiento de normativas de datos: Regulaciones como el Reglamento General de Protección de Datos (RGPD) en Europa o normativas similares en otras jurisdicciones imponen multas elevadas en caso de brechas de datos. Estas multas pueden ascender a millones de euros, lo que representa un golpe financiero devastador. Pueden consultar más sobre el RGPD y sus implicaciones aquí: Información sobre el RGPD.

- Costos de recuperación y forenses: La investigación de un incidente cibernético, la recuperación de sistemas, la implementación de nuevas medidas de seguridad y la notificación a los afectados son procesos costosos y complejos.

- Daño a la reputación y pérdida de confianza del cliente: La noticia de una brecha de seguridad puede destruir la confianza de los clientes, provocando una caída drástica en las reservas y, a largo plazo, un daño irreparable a la marca. Recuperar la confianza es un proceso arduo y prolongado. Un ejemplo de cómo las brechas de datos afectan la reputación de las empresas puede verse en este artículo de Deloitte: Impacto económico de un ciberataque.

- Costos de relaciones públicas: La gestión de la crisis de reputación requiere inversión en comunicación para mitigar el daño y restaurar la imagen del hotel.

La suma de estos factores demuestra que la ciberseguridad no es un gasto opcional, sino una inversión crítica para la supervivencia y el éxito a largo plazo en el competitivo sector hotelero.

Estrategias de defensa: Protegiendo las reservas y la reputación

Frente a la sofisticación de ataques como el de los falsos pantallazos azules, la defensa debe ser multifacética y proactiva. La combinación de tecnología robusta, procesos claros y, sobre todo, una sólida concienciación del personal, es fundamental.

Formación y concienciación del personal

La primera y más crítica línea de defensa contra ataques basados en ingeniería social es el factor humano. El personal del hotel debe estar debidamente formado y concienciado sobre los riesgos cibernéticos:

- Reconocimiento de phishing: Capacitar al personal para identificar correos electrónicos sospechosos, enlaces maliciosos y archivos adjuntos inusuales. Esto incluye verificar remitentes, revisar la gramática y ortografía, y desconfiar de mensajes que generen urgencia o contengan ofertas demasiado buenas para ser verdad.

- Qué hacer ante un BSOD inesperado: Instruir a los empleados sobre cómo actuar si aparece una pantalla azul de error. Nunca deben llamar a números de "soporte" que aparezcan en la pantalla, ni descargar o ejecutar software a petición de un tercero desconocido. La política debe ser clara: desconectar el equipo de la red (si es posible) y contactar inmediatamente al departamento de TI o al soporte técnico interno.

- No ejecutar software sin verificación: Reforzar la política de no instalar ningún software de terceros sin la aprobación y verificación explícita del departamento de TI.

- Simulacros de phishing: Realizar simulacros periódicos de ataques de phishing para evaluar la preparación del personal y reforzar la formación en las áreas más débiles. Hay muchas herramientas y recursos disponibles para la formación en ciberseguridad, como los ofrecidos por la Agencia Española de Protección de Datos (AEPD) o INCIBE. Pueden explorar recursos de formación en ciberseguridad para empleados en este enlace: Guía de ciberseguridad para pymes y autónomos de INCIBE.

Medidas técnicas esenciales

Aunque la concienciación es vital, la tecnología sigue siendo la base de una estrategia de defensa robusta:

- Software de seguridad actualizado: Mantener sistemas antivirus y antimalware de última generación, con bases de datos actualizadas, en todos los equipos de la red.

- Firewalls robustos: Configurar y mantener firewalls perimetrales e internos que controlen el tráfico de red, bloqueando accesos no autorizados y comunicaciones sospechosas.

- Sistemas de detección y prevención de intrusiones (IDPS): Implementar soluciones que monitoreen el tráfico de red y los eventos del sistema para identificar y bloquear actividades maliciosas en tiempo real.

- Actualizaciones regulares de software y sistemas operativos: Aplicar parches de seguridad y actualizaciones de software tan pronto como estén disponibles. Muchos ataques explotan vulnerabilidades conocidas que ya tienen una solución.

- Copias de seguridad frecuentes y seguras: Realizar copias de seguridad de todos los datos críticos de forma regular, almacenándolas en ubicaciones seguras y desconectadas de la red principal para garantizar la recuperación en caso de un ataque de ransomware o pérdida de datos.

- Autenticación multifactor (MFA): Implementar MFA para todos los accesos a sistemas críticos, incluyendo sistemas de gestión de reservas, correo electrónico y cualquier plataforma que maneje datos sensibles. Esto añade una capa de seguridad significativa al requerir una segunda forma de verificación además de la contraseña.

- Principio de mínimo privilegio: Asegurar que los empleados solo tengan acceso a los sistemas y datos estrictamente necesarios para realizar sus funciones. Esto limita el daño potencial si una cuenta de usuario es comprometida.

- Segmentación de red: Dividir la red del hotel en segmentos más pequeños y aislados. Si un segmento es comprometido, el atacante no tendrá acceso inmediato al resto de la red.

Plan de respuesta a incidentes

Ninguna defensa es infalible. Un plan de respuesta a incidentes bien definido es crucial para minimizar el daño y garantizar una recuperación rápida:

- Identificación y contención: Protocolos claros para identificar un ataque, aislar los sistemas afectados y detener la propagación del malware.

- Erradicación y recuperación: Pasos para limpiar los sistemas comprometidos, restaurar datos desde copias de seguridad seguras y volver a poner en marcha las operaciones.

- Análisis post-incidente: Realizar una investigación forense para entender cómo ocurrió el ataque, qué vulnerabilidades fueron explotadas y cómo prevenir futuros incidentes.

- Comunicación: Definir un plan de comunicación con clientes, reguladores y medios de comunicación en caso de una brecha de datos, para gestionar la reputación y cumplir con las obligaciones legales.

La implementación de estas estrategias no solo protege las reservas y la reputación, sino que también fomenta una cultura de seguridad dentro de la organización, que es, en última instancia, la defensa más fuerte contra la evolución constante de las amenazas cibernéticas.

La persistencia de ataques como el que utiliza falsos pantallazos azules de Windows 11 en el sector hotelero es un claro recordatorio de que la batalla por la ciberseguridad es una carrera de armamento continua. Los ciberdelincuentes están en constante evolución, y las defensas deben hacer lo mismo. Este tipo de fraude, que fusiona la credibilidad visual con una ingeniería social bien ejecutada, subraya la importancia de no solo contar con soluciones tecnológicas robustas, sino también, y quizás más importante, de invertir en la formación y concienciación de cada miembro del equipo. Son las personas, a menudo, la primera y más vulnerable línea de defensa.

El coste de la inacción es exponencialmente mayor que el de la prevención. Una brecha de seguridad puede significar no solo pérdidas económicas directas y multas regulatorias significativas, sino también un daño irreparable a la confianza del cliente y a la imagen de marca, activos intangibles que tardan años en construirse y segundos en destruirse. La ciberseguridad en la industria hotelera no es un lujo, es una necesidad fundamental para operar en el siglo XXI. Mi opinión personal es que los hoteles deben dejar de ver la ciberseguridad como un gasto y empezar a entenderla como una inversión estratégica esencial para su resiliencia y su futuro. La adaptación constante, la vigilancia activa y la educación continua son las claves para protegerse en un panorama digital cada vez más hostil. Es un imperativo para cada hotel, grande o pequeño, tomarse esta amenaza en serio y actuar de manera proactiva.